QubesOS. Установка, настройка, использование.

https://www.qubes-os.org/

https://qubesosfasa4zl44o4tws22di6kepyzfeqv3tg4e3ztknltfxqrymdad.onion/

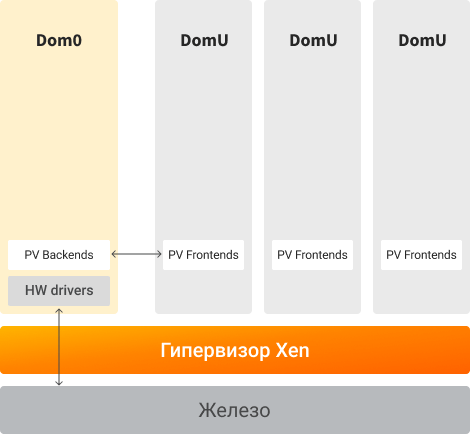

Qubes OS — ориентированная на безопасность настольная операционная система, которая призвана обеспечить безопасность через изоляцию. Виртуализация осуществляется на базе гипервизора Xen. Гипервизор – это системное программное обеспечение, которое выступает в качестве посредника между компьютерным оборудованием и виртуальными машинами.

Он отвечает за эффективное распределение и использование аппаратных ресурсов для соответствующих виртуальных машин, которые работают индивидуально на физическом хосте.

Существует два основных типа гипервизоров: гипервизоры «Type 1» и «Type 2». Гипервизоры «Type 1» развертываются непосредственно на аппаратном обеспечении системы без каких-либо базовых операционных систем или другого программного обеспечения. Такие гипервизоры называются «голыми» гипервизорами и являются наиболее распространенным и популярным типом гипервизоров для корпоративных центров обработки данных. Xen является гипервизором «Type 1». Гипервизоры «Type 2» работают как программный уровень поверх операционной системы хоста и обычно называются размещенными гипервизорами, такими как Oracle vm VirtualBox или QEMU. Размещенные гипервизоры часто встречаются на конечных точках, таких как персональные компьютеры, их использование было рассмотрено в руководстве по Whonix.

Архитектура Xen.

QubesOS позволяет разделить устройство на множество частей, подобно тому, как здание или корабль разделены на множество изолированных комнат или отсеков. Более того, так как работает поверх менеджера томов Logical Volume Management она позволяет создавать новые разделы всякий раз, когда они нам нужны, и дает инструменты для безопасного управления действиями и данными в этих разделах. Whonix, работая в виртуальной машине под управлением гипервизора «Type 2» так же безопасен, как и сама операционная система хоста. Если операционная система хоста будет когда-либо скомпрометирована, то любые размещенные на ней виртуальные машины также будут скомпрометированы. QubesOS использует гипервизор «Type 1» или «голое железо» под названием Xen. Вместо того, чтобы работать внутри ОС, гипервизоры «Type 1» работают непосредственно на «голом железе» оборудования. Это означает, что злоумышленник должен иметь возможность взломать сам гипервизор, чтобы скомпрометировать всю систему, что намного сложнее.

В QubesOS несколько виртуальных машин, работающих под гипервизором «Type 1», можно безопасно и удобно использовать в качестве единой интегрированной операционной системы. Она помещает все окна приложений на один и тот же рабочий стол со специальными цветными рамками, указывающими уровни доверия соответствующих виртуальных машин. Также позволяет выполнять безопасные операции копирования/вставки текста между виртуальными машинами, безопасное копирование и передачу файлов, безопасное сетевое взаимодействие между виртуальными машинами и Интернетом.

Пользовательское окружения и индивидуальные виртуальные машины основаны на Fedora, Debian, Arch Linux, Whonix и некоторых других доступных к установке из репозиториев системах при помощи шаблонов Qubes.

QubesOS реализует домены безопасности при помощи различных виртуальных машин, которые обеспечивают изоляцию. Каждый из этих блоков представляет собой отдельную виртуальную машину и различные домены безопасности. Хостовая операционная система не используется, так как Xen ― это гипервизор на «железе».

Хостовый домен или Dom0 ― это графический интерфейс или GUI для всего остального, это то, что вы видите, когда залогиниваетесь. Dom0 управляет графическими устройствами, а также устройствами ввода данных типа клавиатур и мыши. Благодаря Dom0 вы видите рабочий стол. Он используется для запуска X-сервера, который отображает рабочий стол пользователя, и для запуска менеджера окон, который позволяет пользователю запускать и останавливать приложения и управлять виртуальными машинами DomU. Для обеспечения безопасности, Dom0 не соединен с сетью, у него настолько мало коммуникаций с другими доменами, насколько это возможно, с целью минимизации возможностей атаки из скомпрометированной виртуальной машины. Он использует XFCE по умолчанию и если бы, к примеру, в XFCE имелся бы баг, Dom0 недосягаем для атакующего, поскольку нет соединения с ним по сети, вы можете лишь видеть его в действии. Поскольку у Dom0 нет доступа в сеть, нужно обновлять лишь несколько компонентов, которые администратор может установить из командной строки. Для просмотра запущенных приложений в каждой виртуальной машине домена, QubesOS предоставляет средство просмотра приложений. Это может привести к ощущению, что приложения исполняются непосредственно на рабочем столе, но фактически приложения запускаются именно в отдельных виртуальных машинах.

Типы виртуализации Xen.

Гипервизор Xen, минимизирует в себе функции управления ресурсами процессора, памятью и виртуальными машинами. Вся остальная работа с устройствами сосредоточена в dom0 на основе ядра Linux (в Qubes для dom0 используется дистрибутив Fedora).

Xen поддерживает несколько типов виртуализации (примеры для Intel архитектуры, Xen поддерживает и другие):

🗷 паравиртуализация (PV) — режим виртуализации без использования аппаратной поддержки, напоминает контейнерную виртуализацию, может использоваться для систем c адаптированным ядром (в таком режиме функционирует dom0);

🗹 полная виртуализация (HVM) — в таком режиме для ресурсов процессора используется аппаратная поддержка, а все остальное оборудование эмулируется средствами QEMU. Это наиболее универсальный способ запуска различных операционных систем;

🗹 паравиртуализация оборудования (PVH — ParaVirtualized Hardware) — режим виртуализации с использованием аппаратной поддержки когда для работы с оборудованием ядро гостевой системы использует драйверы, адаптированные к возможностям гипервизора (например, разделяемой памяти), снимая необходимость в эмуляции QEMU и повышая производительность ввода-вывода.

Начиная с версии Qubes 4.0 по соображениям безопасности режим паравиртуализации (PV) не используется (в том числе в связи с уязвимостями архитектуры Intel, которые частично снимаются использованием полноценной виртуализации), по умолчанию используется режим PVH.

При использовании эмуляции (режим HVM) запуск QEMU осуществляется в изолированной ВМ называемой stubdomain, тем самым снижая риски эксплуатации потенциальных ошибок в реализации QEMU.

Служебные виртуальные машины.

В архитектуре безопасности QubesOS одной из ключевых возможностей гипервизора является передача PCI-устройств в гостевое окружение. Исключение оборудования позволяет изолировать хостовую часть системы от внешних атак. Xen поддерживает это для PV и HVM режимов, во втором случае для этого требуется поддержка IOMMU (Intel VT-d) — аппаратного управление памятью для виртуализируемых устройств. Таким образом создаются несколько системных виртуальных машин:

● sys-net, которой передаются сетевые устройства и которая используется в качестве моста для других ВМ, например, реализующих функции межсетевого экрана или клиента сети VPN;

● sys-usb, которой передаются USB и другие контроллеры периферийных устройств;

● sys-firewall, которая не использует устройства, а работает как межсетевой экран для подключаемых ВМ.

Для работы с USB устройствами используются прокси-сервисы, которые обеспечивают в том числе:

● для класса устройств HID (human interface device) передачу команд в dom0;

● для съемных носителей перенаправление томов устройств в другие ВМ (за исключением dom0);

● перенаправление непосредственно USB устройства (используется USBIP и средства интеграции).

В такой конфигурации успешная атака через сетевой стек или подключаемые устройства может приводить к компрометации только запущенной служебной ВМ, а не всей системы в целом. А после перезапуска служебной ВМ она будет загружена в исходном состоянии.

Инструменты интеграции ВМ

QubesOS предоставляет средства для интеграции ВМ. В первую очередь это графическая подсистема — окна из различных ВМ отображаются на едином рабочем столе с собственным цветовым обрамлением. В целом средства интеграции основаны на возможностях гипервизора — разделяемой памяти, средствах уведомления, разделяемом хранилище xenstore и протоколе коммуникации vchan. С их помощью реализуются базовые компоненты qrexec и qubes-rpc, и прикладные сервисы — перенаправление звука или USB, передача файлов или содержимого буфера обмена, выполнение команд и запуск приложений. Есть возможность устанавливать политики, позволяющей ограничить доступные на ВМ сервисы.

Таким образом работа в ВМ производится без использования сети, что позволяет полноценно использовать автономные ВМ для избежания утечки информации.

Шаблоны, прикладные и одноразовые ВМ.

Вся работа пользователя в QubesOS производится в виртуальных машинах. Основная хостовая система используется для управления их работой и визуализации. ОС устанавливается вместе с базовым набором виртуальных машин на основе шаблонов (TemplateVM). Такой шаблон представляет собой Linux ВМ на основе дистрибутива Fedora, Debian и некоторых других доступных к установке, с установленными и настроенными средствами интеграции, выделенными системными и пользовательскими разделами. Установка и обновление программного обеспечения производится штатным менеджером пакетов (dnf или apt) из настроенных репозиториев с обязательной проверкой цифровой подписи (GnuPG). Назначение таких ВМ это обеспечение доверия к прикладным ВМ, запускаемым на их основе.

Прикладная ВМ (AppVM) при старте использует снимок системного раздела соответствующего шаблона ВМ, а после завершения удаляет этот снимок без сохранения изменений. Необходимые пользователю данные хранятся в уникальном для каждой прикладной ВМ пользовательском разделе, который монтируется в домашний каталог.

Полезным с точки зрения безопасности является использование одноразовых ВМ (disposibleVM). Такая ВМ создается на основе шаблона в момент старта и запускается с одной целью — выполнения одного приложения, завершая работу после его закрытия. Одноразовые ВМ могут использоваться для открытия подозрительных файлов и интернет ссылок, содержимое которых может приводить к эксплуатации уязвимостей конкретных приложений.

Виртуальная машина sys-usb, защищает операционную систему от вредоносных USB устройств обрабатывая в песочнице все USB-драйверы и стек USB. Данные затем могут быть экспортированы из выбранных устройств в другие виртуальные машины приложений AppVM.

QubesOS обладает встроенной интеграцией с TOR. Шаблоны с рабочей станцией и шлюзом Whonix поставляются в комплекте с QubesOS. Вы получаете преимущества приватности и анонимности Whonix, а также безопасность хоста посредством изоляции.

Изоляция доменов безопасности.

Каждый из цветов AppVM обозначает уровень доверия, черным цветом обозначается наиболее надежный домен, красным ― наименее надежные. Самый надежный, vault или хранилище, содержит ключи PGP, менеджер паролей KeePass, у этого домена отсутствует соединение с интернетом. В контексте тематики форума актуальными являются AppVM на основе Whonix-Workstation подключенные через Whonix-Gateway к tor ― anon-whonix и одноразовый шаблон anon-whonix-dvm. К примеру anon-whonix использовать для запуска Matrix-клиента, для использования которого требуется сохранение сессионных ключей шифрования. Остальное открывать в одноразовых anon-whonix-dvm, группируя их по рабочим задачам. Подозрительные ссылки и файлы открывать в отдельных одноразовых кубах. При необходимости сохранить какую-то информацию ― копировать её в специально выделенную копию AppVM хранилища vault.

Установка QubesOS.

Установку QubesOS необходимо начинать с ревизии имеющегося или приобретения необходимого оборудования.

⭘ Минимальная конфигурация:

● Процессор: 64-разрядный процессор Intel или AMD (также известный как x86_64, x64 и AMD64)

⋄ Intel VT-x с EPT или AMD-V с RVI

⋄ Intel VT-d или AMD-Vi (также известный как AMD IOMMU)

● Оперативная память: 6 ГБ ОЗУ

● Место на диске: 32 ГБ свободного места

⭘ Рекомендованная конфигурация

● Процессор: 64-разрядный процессор Intel или AMD (также известный как x86_64, x64 и AMD64)

⋄ Intel VT-x с EPT или AMD-V с RVI

⋄ Intel VT-d или AMD-Vi (также известный как AMD IOMMU)

● Оперативная память: 16 ГБ ОЗУ

● Место на диске: 128 ГБ свободного места

⚠ Настоятельно рекомендуется использовать высокоскоростной твердотельный накопитель.

⭘ Видеокарта: Настоятельно рекомендуется использовать интегрированный графический процессор Intel (IGP). Графические процессоры Nvidia могут потребовать значительного устранения неполадок. Графические процессоры AMD формально не тестировались, но Radeon (особенно RX580 и более ранние версии) в целом работают хорошо.

⭘ Периферийные устройства: клавиатура без USB или несколько USB-контроллеров.

⭘ TPM: Trusted Platform Module (TPM) с поддержкой BIOS (требуется для Anti Evil Maid)

Для приобретения рекомендуется сертифицированное оборудование. В случае сложностей с его приобретением смотрите рекомендованное сообществом и список совместимого оборудования.

Имея необходимое оборудование открываем ссылку загрузки установочных образов и скачиваем файлы текущего релиза.

amnesia@amnesia:~$ wget https://mirrors.edge.kernel.org/qubes/iso/Qubes-R4.2.2-x86_64.iso

amnesia@amnesia:~$ wget https://mirrors.edge.kernel.org/qubes/iso/Qubes-R4.2.2-x86_64.iso.DIGESTS

amnesia@amnesia:~$ wget https://mirrors.edge.kernel.org/qubes/iso/Qubes-R4.2.2-x86_64.iso.asc

amnesia@amnesia:~$ wget https://keys.qubes-os.org/keys/qubes-release-4.2-signing-key.asc

Импортируем ключ подписи установочного образа

amnesia@amnesia:~$ gpg --import qubes-release-4.2-signing-key.asc

Проверяем подпись установочного образа.

amnesia@amnesia:~$ gpg --verifyt Qubes-R4.2.2-x86_64.iso.asc

Или проверяем подпись в файле Qubes-R4.2.2-x86_64.iso.DIGESTS

amnesia@amnesia:~$ cat Qubes-R4.2.2-x86_64.iso.DIGESTS | gpg --verify

Считаем sha256sum установочного образа

amnesia@amnesia:~$ sha256sum Qubes-R4.2.2-x86_64.iso

И сверяем его с указанным в файле Qubes-R4.2.2-x86_64.iso.DIGESTS

Если sha256sum сошлись и подпись верна, подключаем пустой USB накопитель, определяем его блочное устройство с помощью lsblk (допустим это /dev/sdc) и записываем на него установочный образ.

amnesia@amnesia:~$ dd if=Qubes-R4.2.2-x86_64.iso of=/dev/sdc bs=1M status=progress conv=fsync

Дожидаемся окончания процесса записи. Подключаем USB накопитель с записанным образом к компьютеру, включаем компьютер, выбираем загрузку с USB, дожидаемся появления меню, выбираем

Install Qubes OS R4.2.2

🗹 Test media and install Qubes OS R4.2.2

Troubleshooting ― verbose boot and install Qubes OS R4.2.2

Rescue a Qubes OS system

Install Qubes OS R4.2.2 using kernel latest (6.9.7-1.qubes.fc37)

Дожидаемся проверки записанного образа и загрузки установщика. В появившемся экране выбираем язык установщика и нажимаем Продолжить.

Обзор установки

Для продолжения установки обязательными пунктами являются настройки помеченные знаком ⚠

⭘ Региональные настройки

Клавиатура

английский (Английская (США)), русский (Русская)

Языковая поддержка

Русский (Россия)

Дата и время часовой пояс

Часовой пояс Европа/Москва

⭘ Пользователи

Учётная запись root

Учётная запись root заблокирована

Создание пользователя ⚠

Будет создан администратор

Задаём логин и пароль пользователя.

⭘ Программное обеспечение

Источник установки

Локальный носитель.

Выбор программ

Qubes OS whith Xfce

⭘ Система

Место установки ⚠

Автоматическое разбиение диска

Выбор устройств

Выберите устройства для установки операционной системы. Они не будут изменены до тех пор, пока вы не нажмёте кнопку «Начать установку» в главном окне.

Локальные диски. Изменения затронут только выбранные здесь диски.

Сетевые и специализированные диски. Изменения затронут только выбранные здесь диски.

Конфигурация устройств хранения

🗹 Автоматически

🗷 Освободить место, удалив или уменьшив существующие разделы

🗹 Шифровать диск Пароль будет установлен позднее.

🗷 По своему ― позволяет задать разметку диска в текстовом интерфейсе

🗷 Дополнительно (Blivet-GUI) ― позволяет задать разметку диска в графическом интерфейсе

Для простоты задаём 🗹 Автоматически, в большинстве случаев этого достаточно. Нажимаем кнопку Готово слева вверху.

Нажимаем кнопку Начать установку. Дожидаемся появления надписи

QubesOS успешно установлена и готова к использованию!

Давайте, перезагружайте систему и начинайте использовать её!

Перезагрузка системы

Отключаем установочный USB накопитель.

Дожидаемся появления ввода пароля полнодискового шифрования.

Первая настройка

Система QubesOS

⚠ Заполните отмеченные секции, прежде чем перейти к следующему шагу.

Templates Configuration (Основная конфигурация:)

Installation (Установка шаблонов VM):

🗹 Debian 12 Xfce

🗹 Fedora 40 Xfce

🗹 Whonix 17

Default (Стандартный шаблон VM) Fedora 40 Xfce 🭭 Debian 12 Xfce 🭭

Main Configuration (Основная конфигурация):

🗹 Create default system cubes (sys-net, sys-firewall, default DispVM) (Создание системных кубов по умолчанию (sys-net, sys-firewall, default DispVM))

🗹 Make sys-firewall and sys-usb disposable (Сделайте sys-firewall и sys-usb одноразовыми)

🗹 Make sys-net disposable (Сделайте sys-net одноразовым)

🗹 Create default application cubes (personal, work, untrasted, vault) (Создание кубов приложения по умолчанию (личное, рабочее, необработанное, хранилище))

🗹 Use a cube to hold all USB controllers (create a new cube called sys-usb by default) (Использование куба для хранения всех USB-контроллеров (по умолчанию создаётся новый куб с именем sys-usb))

🗷 Use sys-net qube for both networking and USB devices (Используйте sys-net qube как для сети, так и для USB-устройств) ― Выбрать при наличии USB сетевых карт\модемов и т.п.

🗷 Automatically accept USB mice (discouraged) Автоматический прием USB-мышей (не рекомендуется)

🗷 Automatically accept USB keyboard (discouraged if non-USB keyboard is avaliable) Автоматический прием USB-клавиатуры (не рекомендуется, если доступна клавиатура без USB)

🗹 Create Whonix Gateway and Workstation qubes (sys-whonix and anon-whonix) Создание Whonix Gateway и Workstation qubes (sys-whonix и anon-whonix)

🗹 Enable system and template updates over the Tor anonymity network using Whonix (Включение обновления системы и шаблонов через анонимную сеть Tor с помощью Whonix)

Advanced Configuration (Расширенная конфигурация)

🗹 Create 'vm-pool' LVM with pool (Создание 'vm-pool' LVM с пулом)

🗷 Use existing LVM thin pool (Используйте существующий LVM пул)

LVM Volume Group: 🭭

LVM Thin Pool: 🭭

🗷 Do not configure anything (for advanced users) (Ничего не настраивать (для продвинутых пользователей))

Готово Завершить Ожидаем применения настроек и загрузки системы.

Настройка QubesOS.

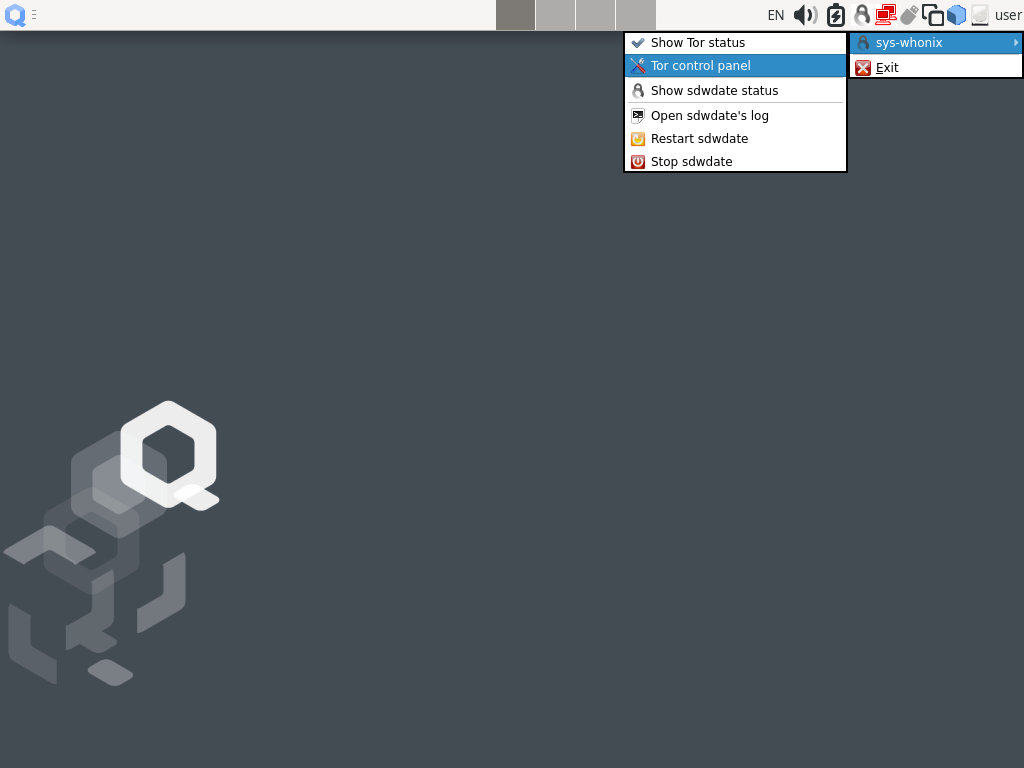

После загрузки системы и ввода login\password заданных при установке открывается рабочий стол Xfce Dom0 похожий на рабочий стол Whonix, но специально адаптированный для интеграции работы с различными VM. Сначала подключаемся к интернету и обновляем систему. Если при первой настройке включали опцию 🗹 Enable system and template updates over the Tor anonymity network using Whonix то устанавливаем соединение с tor. Оно устанавливается из куба sys-whonix аналогично системе Whonix. Нажимаем на левую клавишу мыши на значке замка в трее, в открывшемся меню выбираем п. sys-whonix ⇒ Tor control panel. В появившемся окне [sys-whonix]Tor control panel

Слева снизу в пакели Control выбираем п. Configure в появившемся меню конфигурации выбираем Bridges type: Custom bridges. Нажимаем 🗹 Acctpt. В появившееся поле ввода вставляем мост obfs4 и нажимаем 🗹 Accept. Ожидаем установку соединения с Tor, контролируем процесс в вкладке Logs нажимая кнопку 🗘 Refresh.

Настройка подключения через WebTunnel тоже производится аналогичным Whonix образом, с той разницей что файл транспорта /usr/bin/webtunnel-client необходимо поместить в кубе шаблона whonix-gateway-17, профиль AppArmor /etc/apparmor.d/system_tor и службу DNS в /etc/resolv.conf настраивать так же в whonix-gateway-17, а конфигурационный файл /usr/local/etc/torrc.d/50_user.conf в кубе sys-whonix. После внесения изменений необходимо перезапустить куб whonix-gateway-17 и дочерний куб sys-whonix.

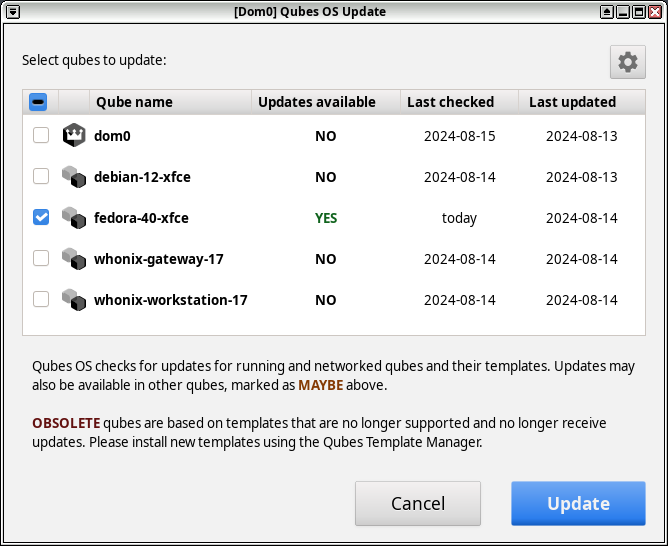

Обновление системы.

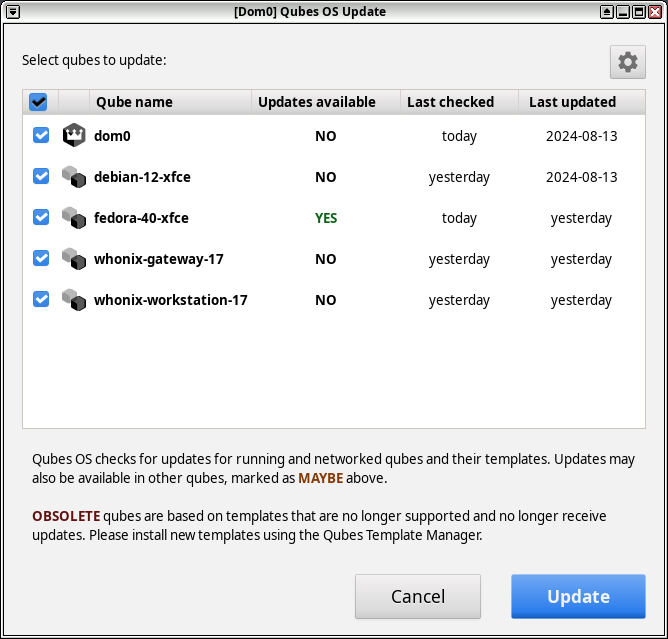

Проверка обновления осуществляется автоматически, при необходимости обновления в трее появляется значок. Для ручной проверки и установки обновления необходимо открыть меню запуска приложений в левом верхнем углу экрана. Выбрать пункт 🞿 ⇒ Qubes Tools ⇒ Quber Update.

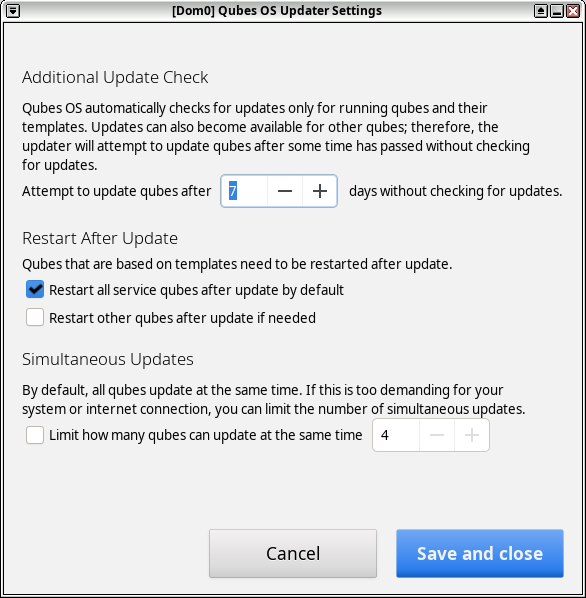

В появившемся окне [Dom0] Qubes OS Update в окне [Dom0] Qubes OS Updater Settings открывающемся по нажатию на кнопку 🞿 слева вверху можно настроить параметры автоматического обновления. Периодичность обновлений, перезапуск обновлённых кубов, лимит обновляемых кубов.

В [Dom0] Qubes OS Update будут выделены кубы для которых автоматически обнаружены обновления. Можно выделить все и нажать Uplate.

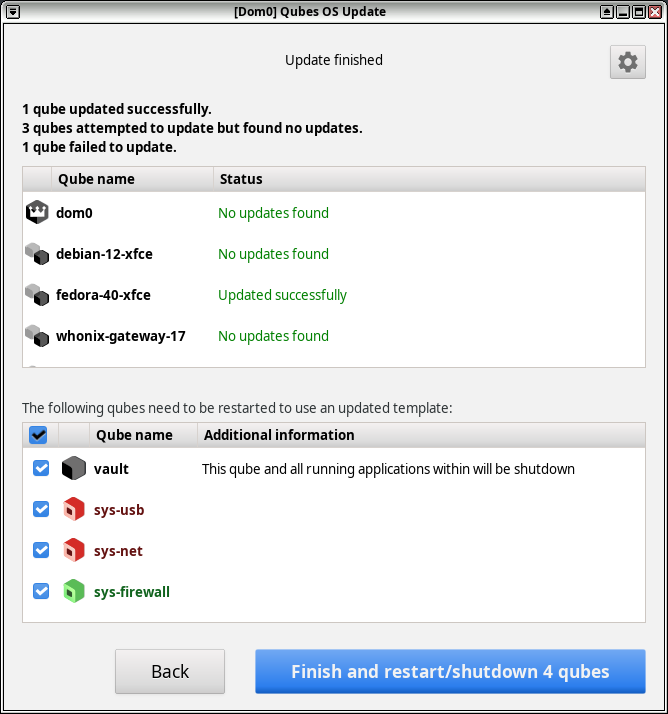

После загрузки и установки обновлений для применения изменений будет предложено перезапустить все кубы, дочерние от обновлённых шаблонов.

После перезапуска вся не сохранённая информация в этих кубах будет удалена.

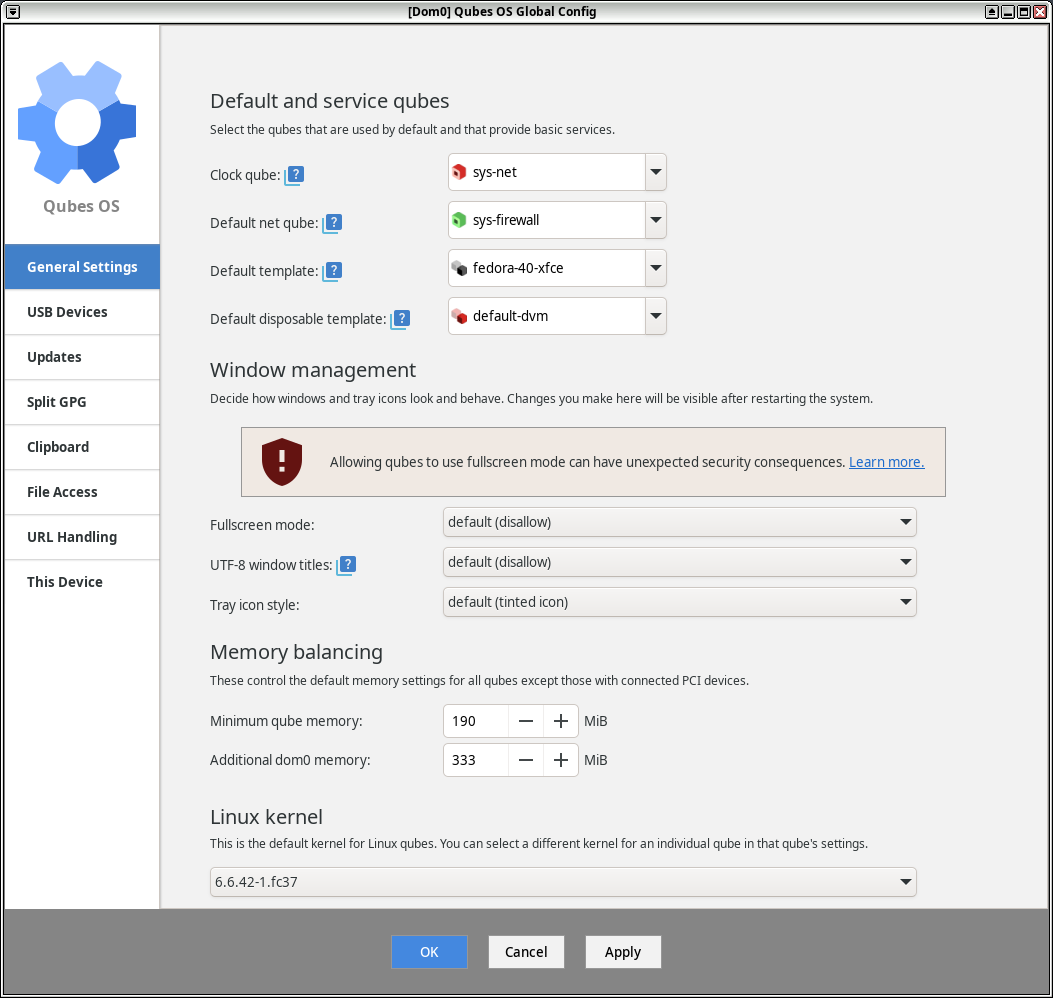

Qubes OS Global Config.

Запускается из меню запуска приложений 🞿 ⇒ Qubes Tools ⇒ Qubes OS Global Config. Предназначен для изменения настроек всей системы.

General Settings.

Кубы по умолчанию и сервисные кубы.

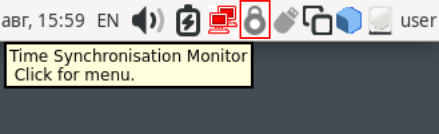

Clock qube: куб в котором запущен сервис синхронизации времени clocksync, с котором выполняется синхронизация времени всех остальных кубов в системе.

Default net qube: куб через который происходит доступ к сети всех кубов по умолчанию.

Default template: Шаблон по умолчанию для создания новых кубов в системе. Выбор не изменяет существующие кубы.

Default disposable template: Шаблон по умолчанию для одноразовых кубов.

Настройки окон.

Fullscreen mode: Настройка полноэкранного режима. Служба виртуализации Qubes GUI ограничивает виртуальную машину от владения полноэкранным режимом, гарантируя, что вокруг каждого окна виртуальной машины всегда будут четко обозначены рамки, нарисованные доверенным оконным менеджером. Это позволяет пользователю легко понять, к какому домену принадлежит то или иное окно.

UTF-8 window titles: Настройки кодировки символов заголовков окон.

Tray icon style: Настройка окраски иконок в трее в цвет домена безопасности.

Управление памятью.

Настройки управляют памятью по умолчанию для всех кубов, за исключением тех, у которых подключены устройства PCI.

Minimum qube memory: минимальный размер памяти выделяемый кубу.

Additional dom0 memory: размер дополнительной памяти административного домена.

Ядро Linux.

Ядро по умолчанию для кубов. Можно выбрать другое ядро в индивидуальных настройках куба.

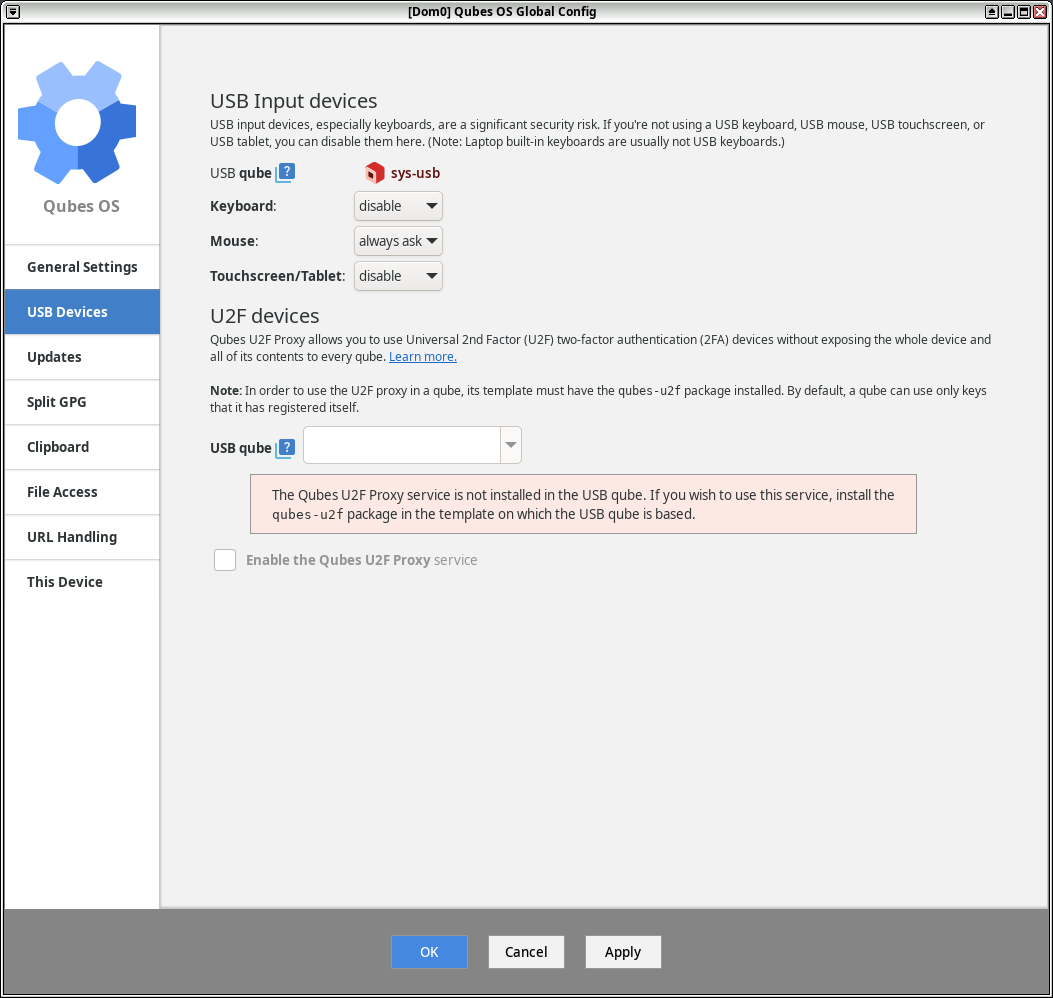

USB devices.

USB устройства ввода менее безопасны чем PC/2. Если у вас нет необходимости использования таких устройств отключите их.

USB qube: sys-usb куб с подключенными USB контроллерами.

Keyboard: Клавиатура выключена/подключена/спрашивать.

Mouse: Мышь выключена/подключена/спрашивать.

Touchscreen/Tablet: Тачсктин выключена/подключена/спрашивать.

U2F devices

Qubes U2F Proxy — это безопасный прокси-сервер, предназначенный для использования устройств двухфакторной аутентификации U2F с веб-браузерами без предоставления браузеру полного доступа к USB-стеку.

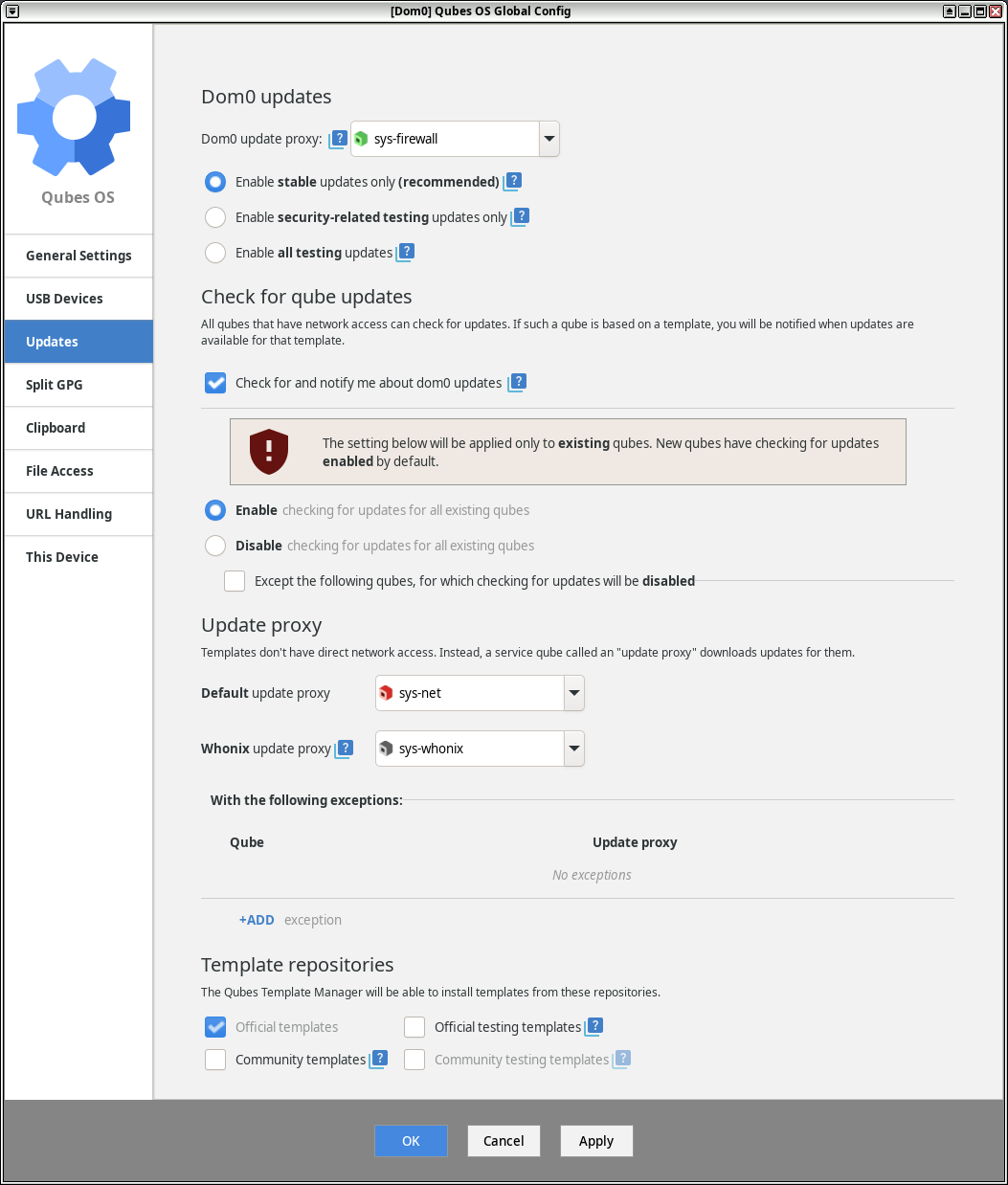

Updates.

Настройки обновления системы.

Обновления административного домена Dom0

Dom0 update proxy: куб прокси для обновления административного домена.

🗹 Enable stable updates only: Стабильные протестированные обновления. Тестирование обновления занимает время, они не самые свежие. Рекомендовано для большинства пользователей.

🗷 Enable security-related testing: Тестовые обновления безопасности. Самые свежие, но могут содержать ошибки.

🗷 Enable all testing: Все тестовые обновления.

Check for qube updates: Проверка обновления системы.

Все кубы, у которых есть сеть, могут проверять наличие обновлений. Если такой кубе основан на шаблоне, вы будете уведомлены об обновлениях, доступных для этого шаблона.

🗹 Check for and notify me about dom0 updates: Проверять и уведомлять о обновлениях административного домена Dom0.

Настройки будут применены только для существующих кубов. Созданные кубы будут иметь включенные настройки обновлений.

🗹 Enable: включена проверка обновления для всех существующих кубов.

🗷 Disable: выключена проверка обновления для всех существующих кубов.

🗷 Except the following qubes, for which checking for updates will be disabled: За исключением заданных кубов для которых проверка будет отключена.

Update proxy: Кубы через которые будут получены обновления

Default update proxy: sys-net Куб для обновлений по умолчанию. (Для включения обновления через tor задать sys-whonix)

Whonix update proxy: sys-whonix Куб для обновлений Whonix

With the following exceptions: За следующими исключениями:

Добавление индивидуальных настроек Update proxy для указанных кубов.

Template repositories: Управление шаблонами репозиториев.

Менеджер шаблонов Qubes сможет устанавливать шаблоны ВМ из этих репозиториев:

🗹 Официальные репозитории 🗷 Официальные тестовые репозиториии.

🗷 Репозитории сообщества 🗷 Tестовые репозиториии сообщества.

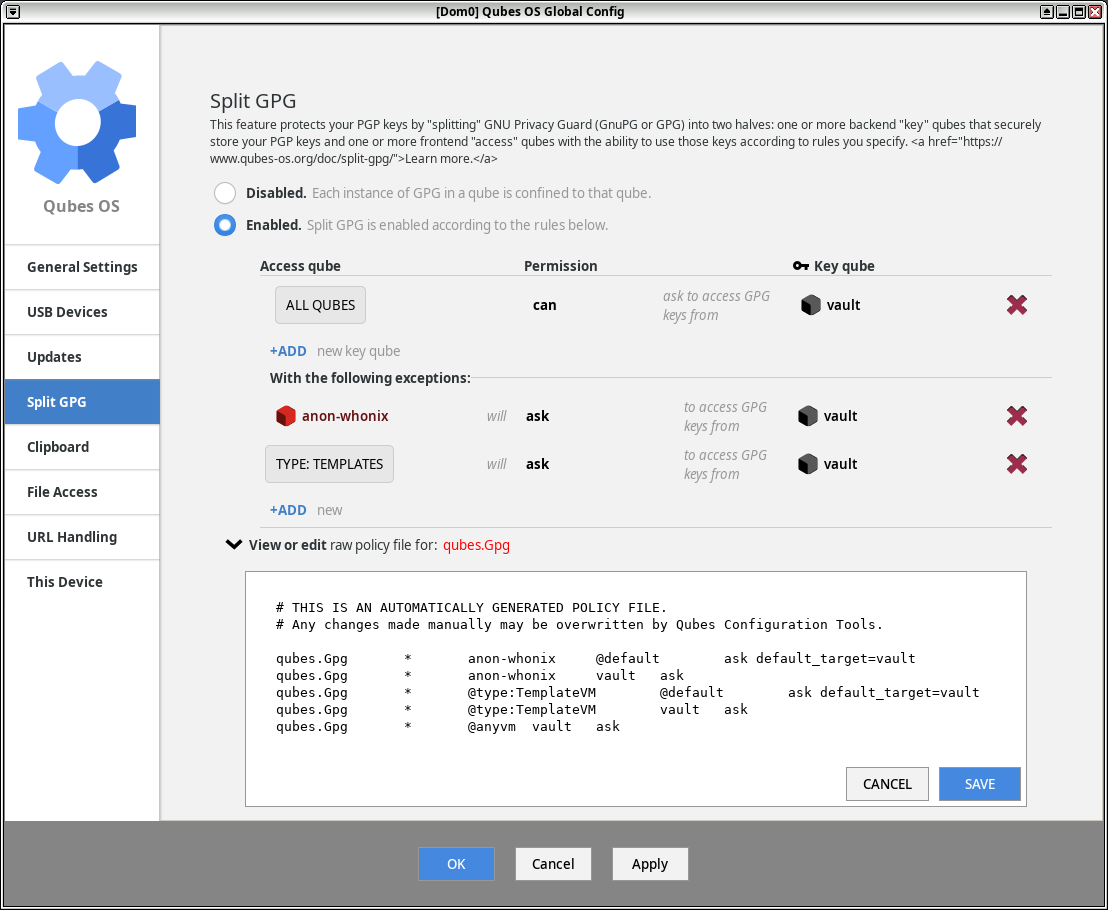

Split GPG.

Эта функция защиты ключи PGP ключей, путём разделения на две части: один или несколько внутренних «ключевых» кубов, которые надежно хранят ваши PGP-ключи, и один или несколько «доступных» кубов с возможностью использовать эти ключи в соответствии с указанными вами правилами.

🗷 Disabled. Каждый экземпляр GPG в кубе ограничен этим кубом

🗹 Enabled. Разделение GPG включено в соответствии с приведенными ниже правилами.

Для использования функции в кубе anon-whonix создаём переменную окружения [user@anon-whonix ~]$ export QUBES_GPG_DOMAIN=vault с указанием куба в котором хранятся секретные ключи. Функция работает в терминале, вместо [user@anon-whonix ~]$ gpg -K используем [user@anon-whonix ~]$ qubes-gpg-client -K Если доступ задан ask, то появится окно подтверждения доступа к секретным ключам в кубе vault.

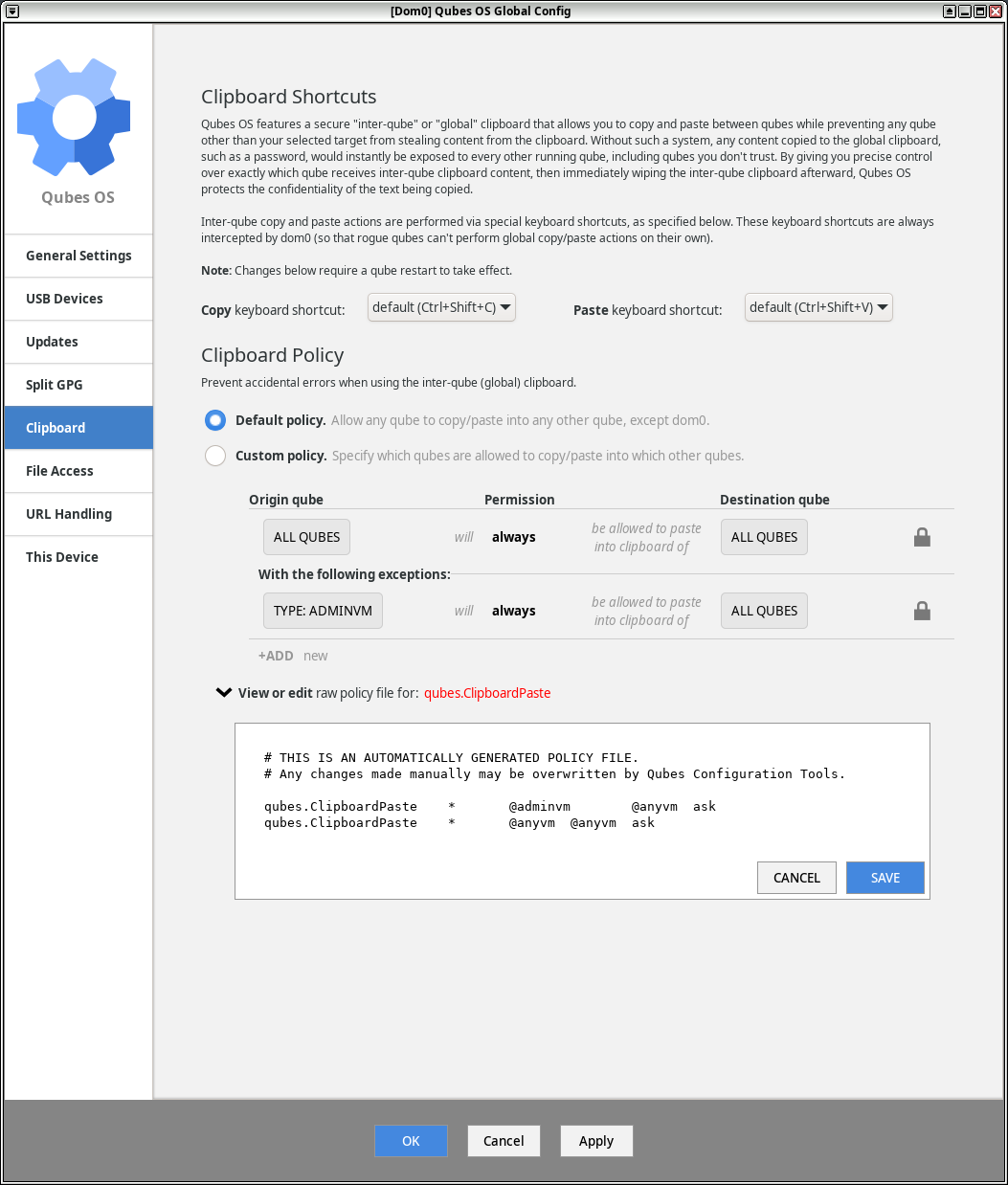

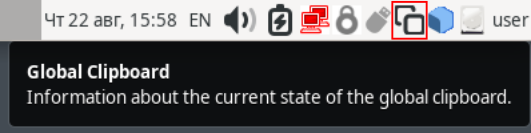

Clipboard.

Настройка глобального буфера обмена для копирования\вставки текста между кубами.

Copy keyboard shortcut: Горячие клавиши копирования из буфера обмена куба в глобальный.

Paste keyboard shortcut: Горячие клавиши вставки из буфера обмена куба в глобальный.

🗹 Default Policy: Копирование\вставка текста из любого куба в любой, за исключением Dom0.

🗷 Custom Policy: Возможность задавать собственные правила копирования\вставки текста между кубами.

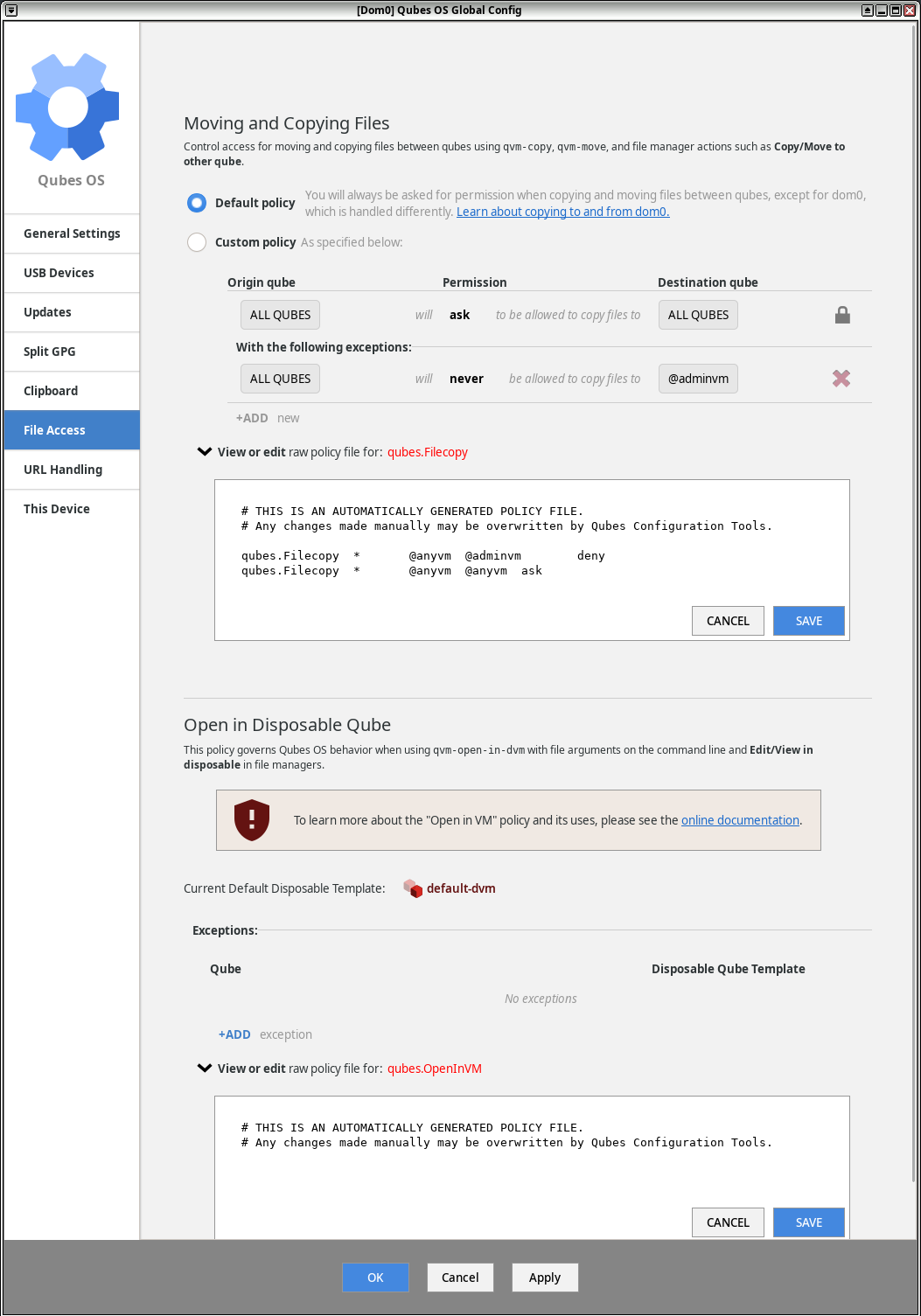

File Acccess.

Moving and Copyng Files: Настройка передачи файлов между кубами.

🗹 Default Policy: У вас всегда будет запрашиваться разрешение при копировании и перемещении файлов между кубами, за исключением Dom0.

🗷 Custom Policy: Возможность задавать собственные правила копировании и перемещении файлов между кубами.

Open in Disposable Qube: Настройки открытия\редактирования файлов в одноразовых кубах.

Current Default Disposable Template: default-dvm Шаблон одноразового куба для открытия\редактирования файлов.

Exceptions: Возможность задания собственных правил открытия\редактирования файлов в одноразовых кубах.

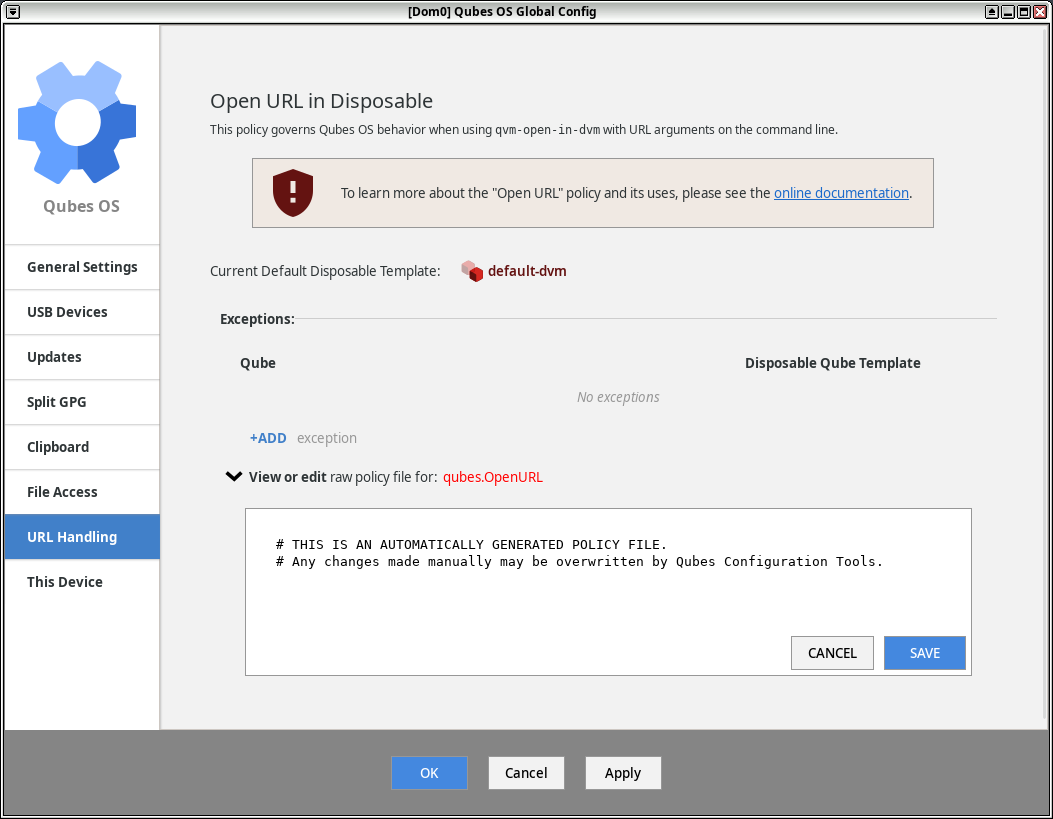

URL Handling.

Open URL in Disposable: Нстройки открытия ссылок в одноразовых кубах.

Current Default Disposable Template: default-dvm Шаблон одноразового куба для открытия ссылок.

Exceptions: Возможность задания собственных правил открытия ссылок в одноразовых кубах.

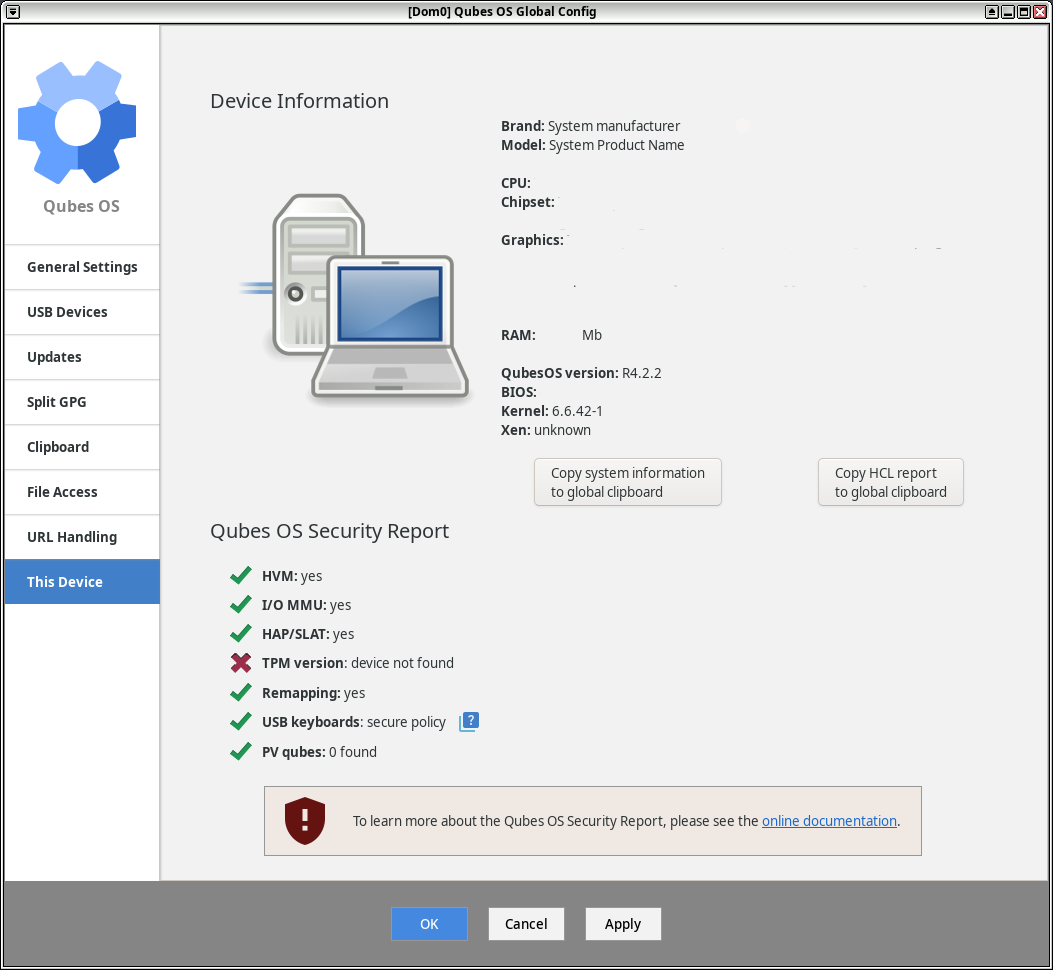

This Device.

Сводка информации системе.

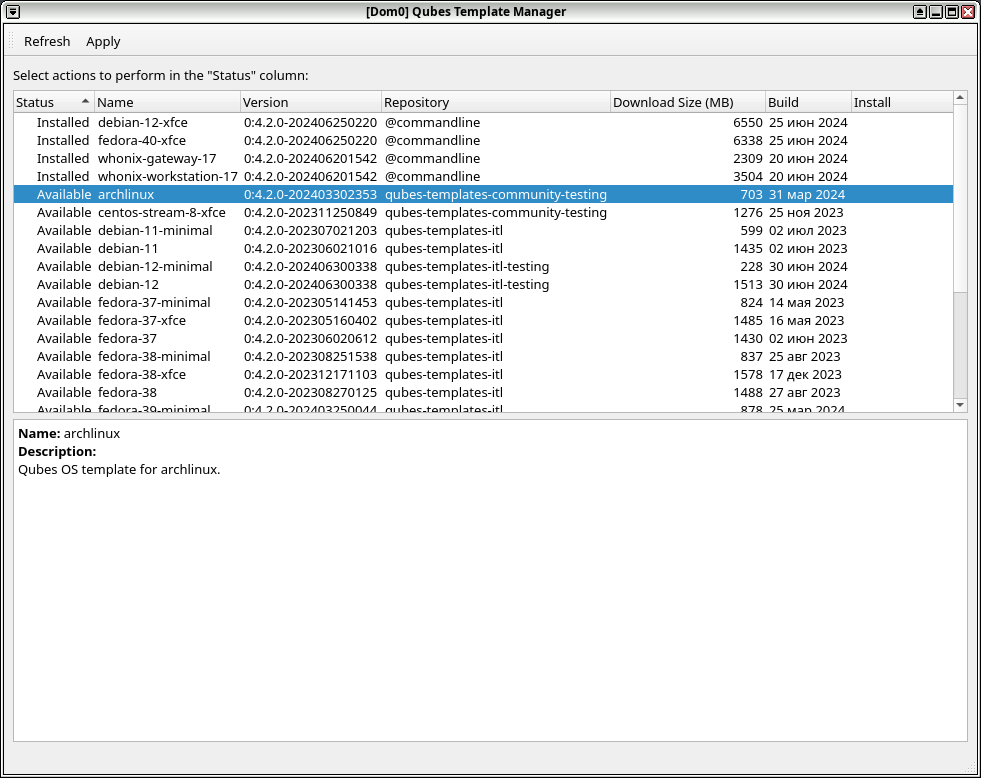

Qubes Template Manager.

Предназначен для установки кубов шаблонов.

Запускается из меню запуска 🞿 ⇒ Qubes Tools ⇒ Qubes Template Manager. Для установки шаблона нужно поменять статус с Avaliable на Installed и нажать кнопку Apply.

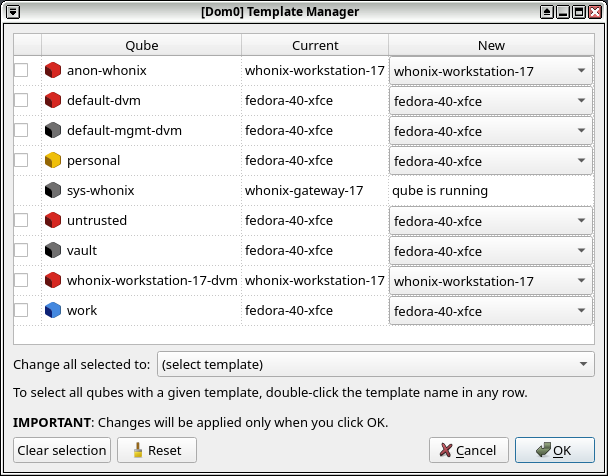

Qubes Template Swither.

Предназначен для изменения шаблонов кубов. Для изменения шаблона куб должен быть выключен.

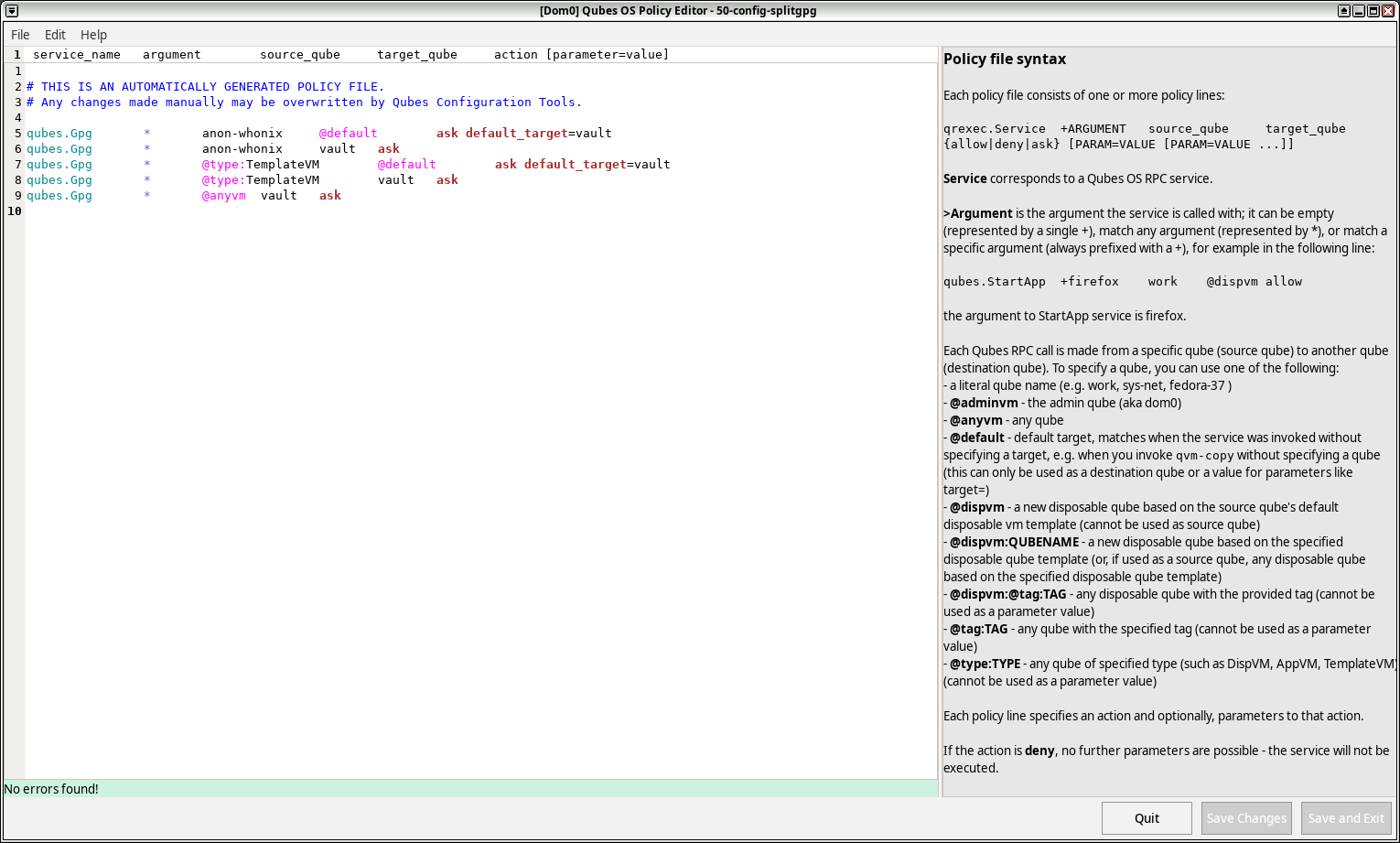

Qubes OS Policy Editor.

Предназначен для редактирования конфигурационных файлов, изменения политик служб.

Пример редактирования настроек Split GPG, аналогичный настройкам этой службы в Qubes OS Global Config.

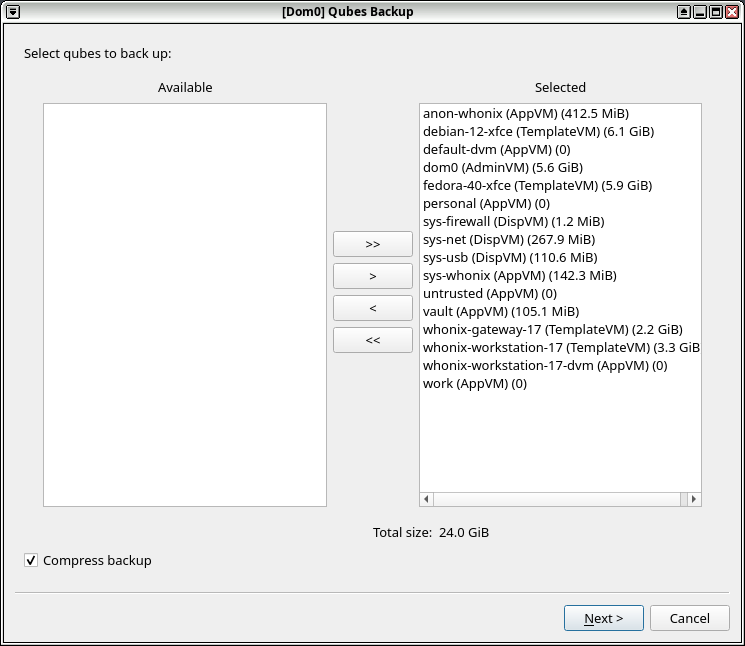

Qubes Backup.

Предназначен для создания резервных копий кубов.

После запуска необходимо выбрать кубы, которые будут включены в резервную копию, задать 🗹 Compress backup для уменьшения размера файла резервной копии, нажать next .

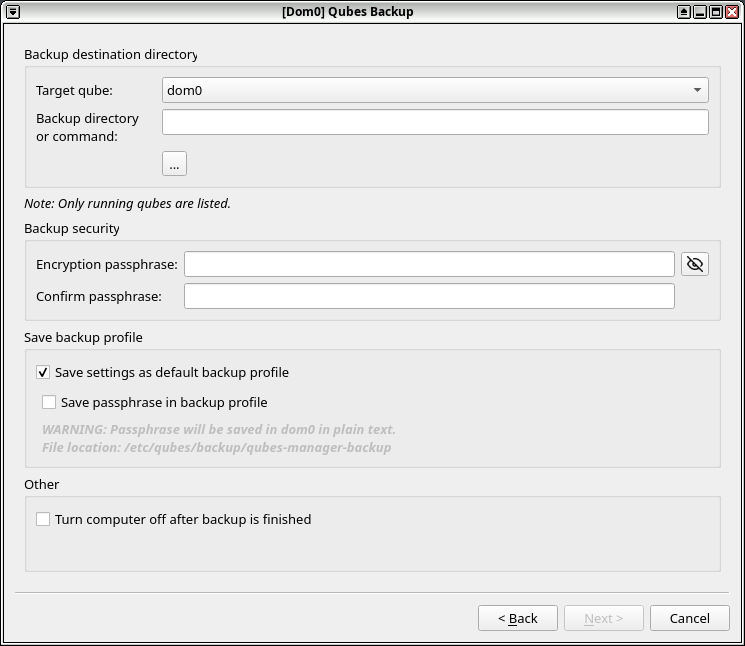

На следующем экране задать целевой куб и каталог куда будет помещён файл резервной копии, задать пароль резервной копии. Можно сохранить профиль настроек резервных копий, сохранить пароль, он будет помещён в текстовый файл /etc/qubes/backup/qubes-manager-backup в виде открытого текста. Можно задать функцию выключения компьютера после создания файла резервной копии.

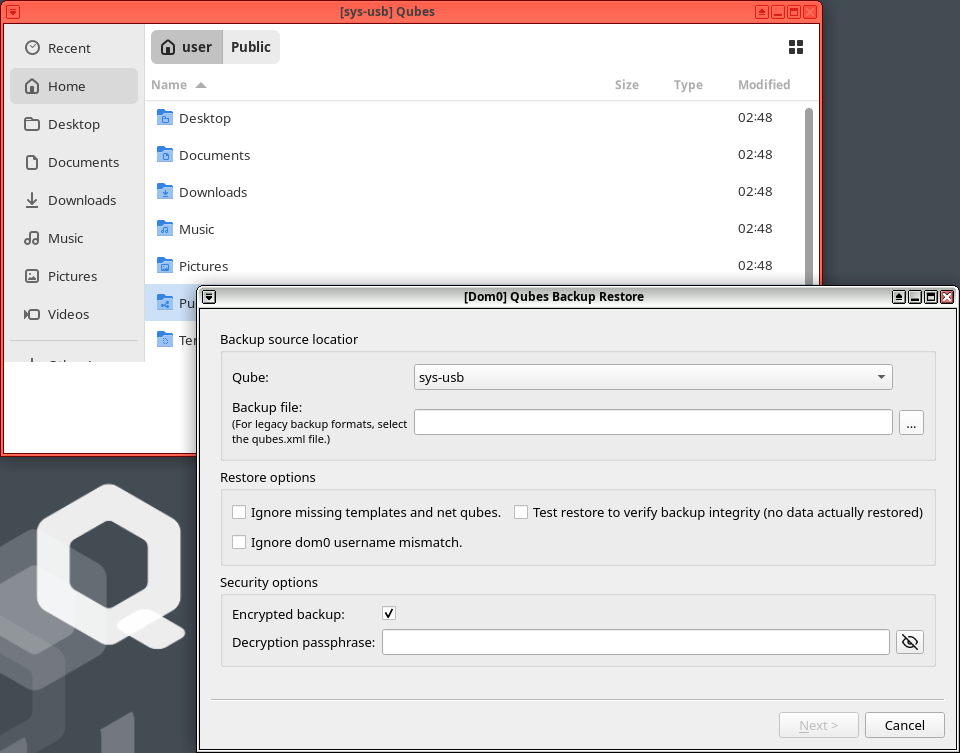

Qubes Backup Restore.

Предназначен для восстановления кубов из резервных копий. Необходимо выбрать куб и путь до файла резервной копии. Задать опиции восстановления:

🗹 Ignore missing templates and net qubes: Восстановить кубы из резервной копии не смотря на отсутствие подходящего шаблона и куба подключения к сети.

🗹 Test restore to verify backup integrity (no data actually restored): Протестировать восстановление из резервной копии.

🗹 Ignore dom0 username mismath: Игнорировать не совпадение имени пользователя в системе и восстанавливаемой резервной копии.

И пароль если резервная копия зашифрована.

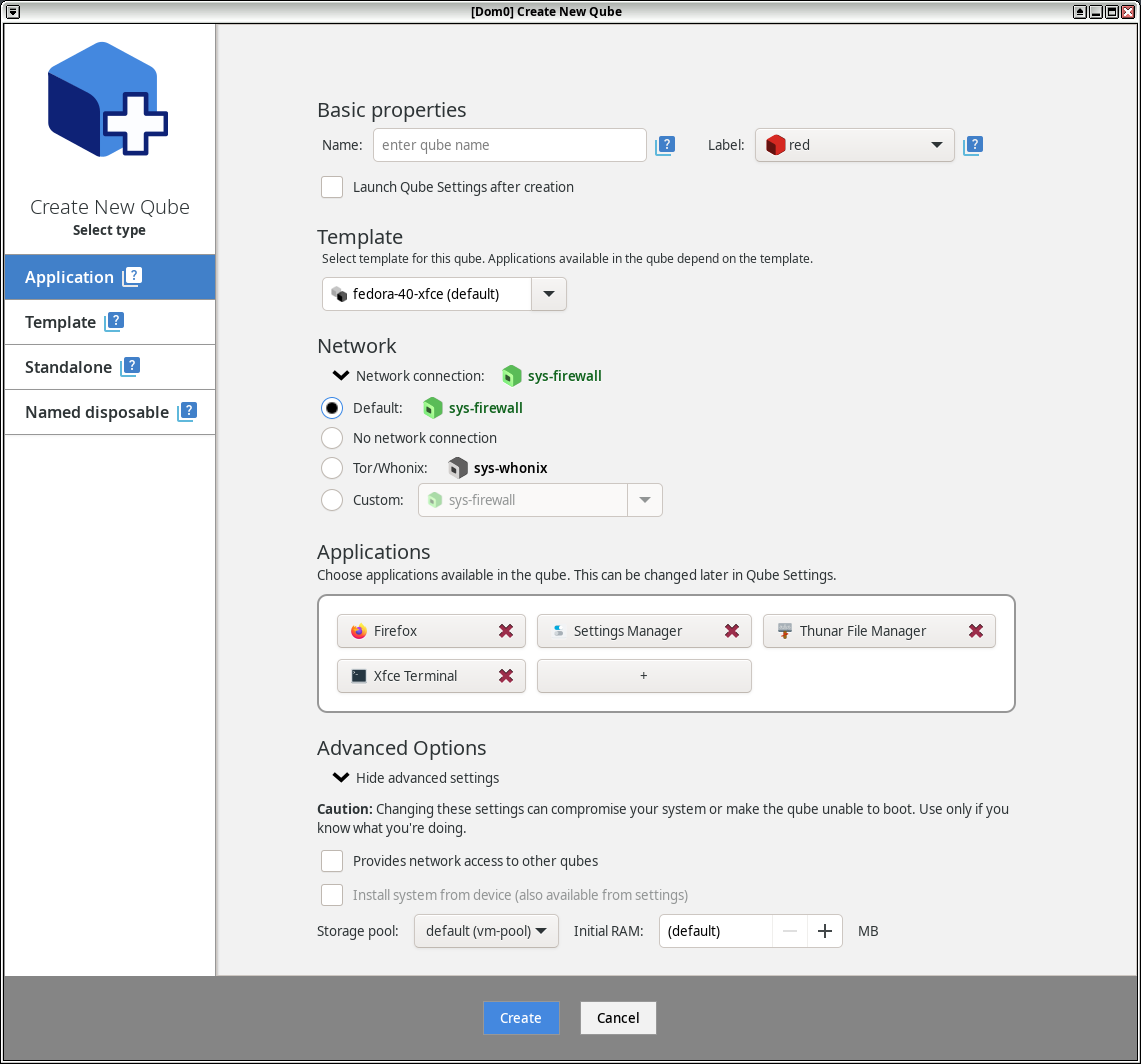

Create New Cube.

Помощник создания нового куба.

Application. Создание нового пользовательского куба приложений AppVM.

Basic properties

Name: Имя создаваемого куба

Label: Цвет куба, рамок окон его интерфейса.

🗹 Launch Qube Settings after creation: Запуск настрооек куба после его создания.

Template: Выбор шаблона на которм будет работать создаваемый куб.

Network: Выбор сетевого куба через который новый куб будет подключен к сети.

🗹 Default: Подключение по умолчанию.

🗷 No network connection: Без подключения к сети.

🗷 Tor/Whonix: Подключение через sys-whonix (Whonix-Gateway) к tor-сети.

🗷 Custom: Собственный предварительно настроенный сетевой куб.

Application: Приложения.

Выбор приложений отображаемыйх в меню запуска создаваемого куба.

Advanced Options: Дополнительные настройки.

🗷 Provides network access to other qubes: Обеспечивать сетевой доступ другим кубам чарез вновь созданный.

🗷 Install system from device (also available from settings): Установка куба с накопиеля (также доступно в настройках)

Storage pool: default (vm-pool)🭭 Указание раздела накопителя.

Initial RAM: (default) ± Размер памяти.

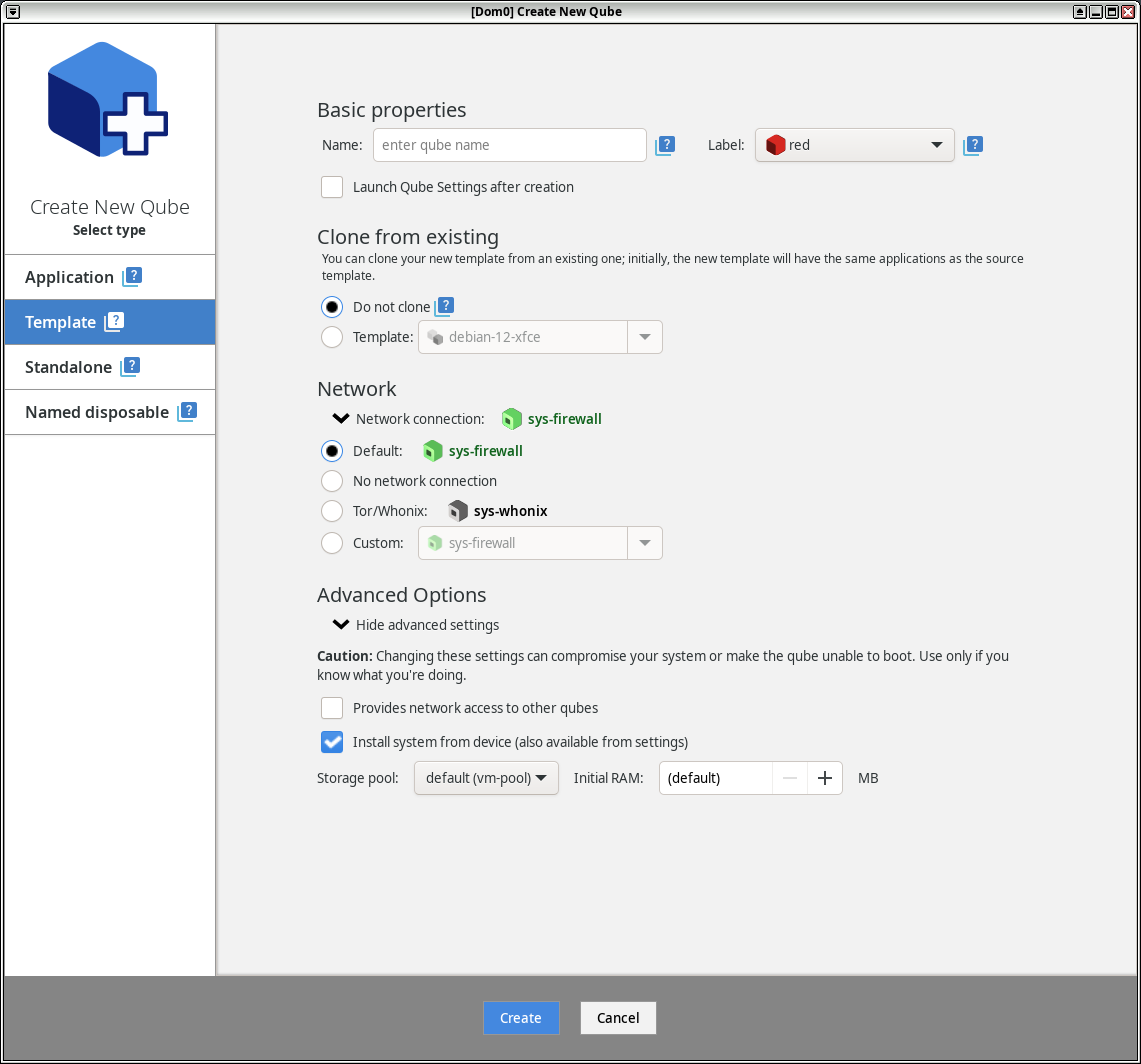

Template. Создание нового куба шаблонов.

Basic properties

Name: Имя создаваемого куба

Label: Цвет куба, рамок окон его интерфейса.

🗹 Launch Qube Settings after creation: Запуск настрооек куба после его создания.

Clone from existing: Клонирование из существующих кубов.

🗹 Do not clone: Создание пустого куба для последующей установки операционной системы.

🗷 Template: Создание копии выбранного существующего куба шаблона.

Network: Выбор сетевого куба через который новый куб будет подключен к сети.

🗹 Default: Подключение по умолчанию.

🗷 No network connection: Без подключения к сети.

🗷 Tor/Whonix: Подключение через sys-whonix (Whonix-Gateway) к tor-сети.

🗷 Custom: Собственный предварительно настроенный сетевой куб.

Advanced Options: Дополнительные настройки.

🗷 Provides network access to other qubes: Обеспечивать сетевой доступ другим кубам чарез вновь созданный.

🗹 Install system from device (also available from settings): Установка куба с накопиеля (также доступно в настройках)

Storage pool: default (vm-pool)🭭 Указание раздела накопителя.

Initial RAM: (default) ± Размер памяти.

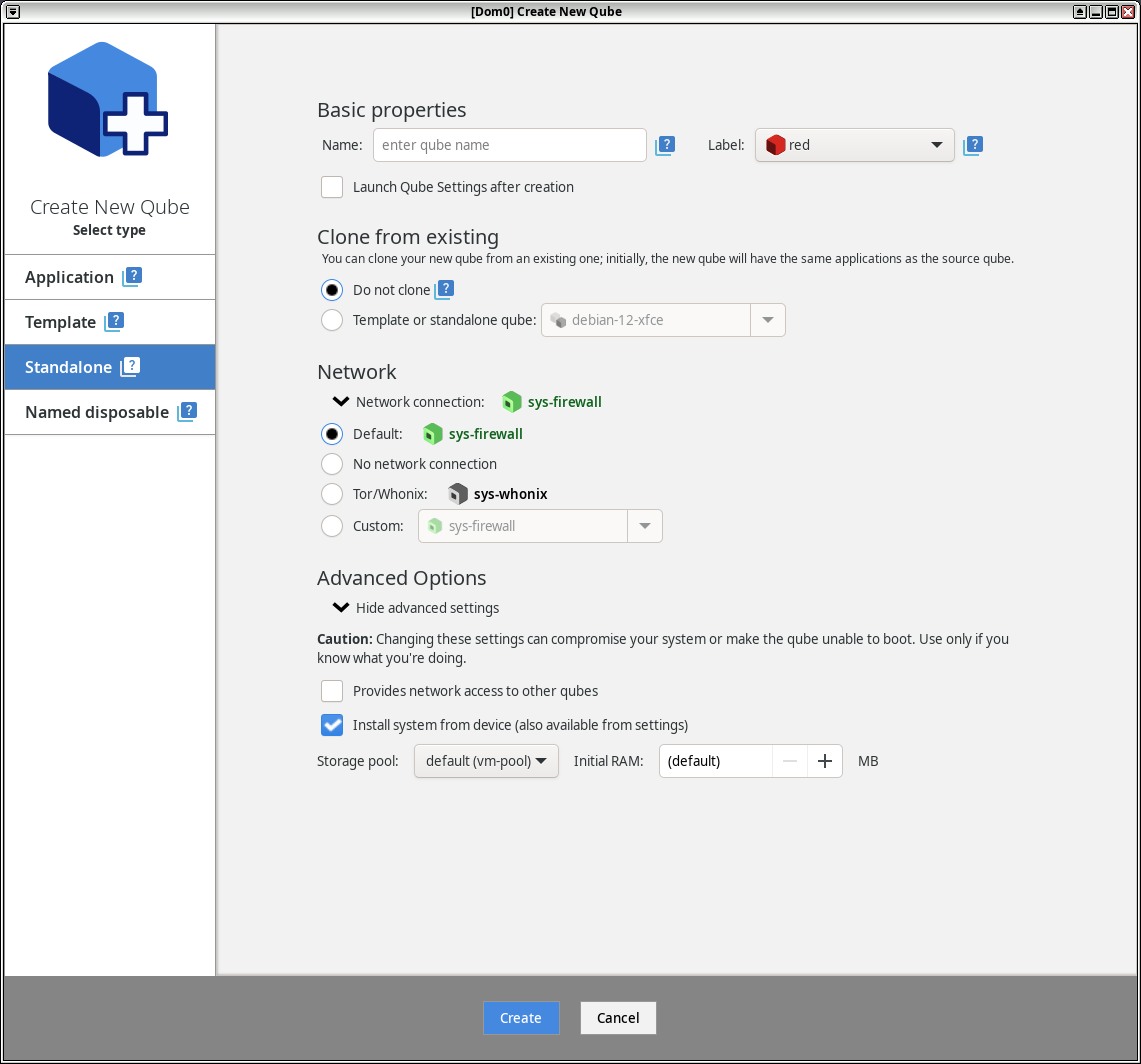

Standalone. Создание автономного куба.

Настройки аналогичны созданию куба шаблона, однако в отличие от кубов шаблонов, автономные кубы не предоставляют свои корневые файловые системы другим кубам, т.е. на их основе не возможно создать куб приложений AppVM. Применяются для установки не доверенного ПО из ненадёжных источников.

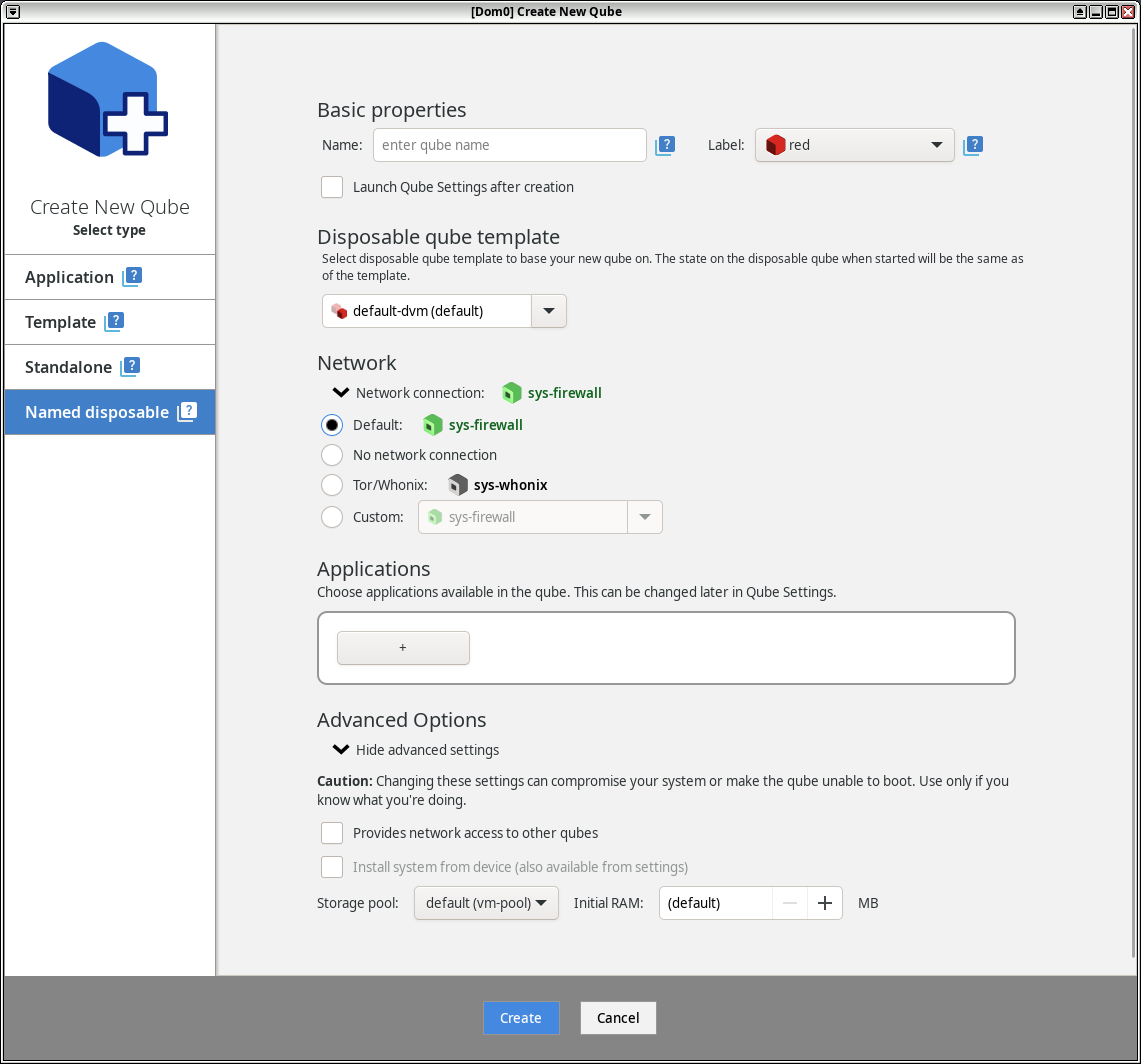

Named disposable. Создание шаблона одноразового куба.

Настройки аналогичны созданию пользовательского куба для запуска приложений AppVM, с той разницей что запущенный из созданного таким образом шаблона куб ― не будет сохранять информацию после его выключения.

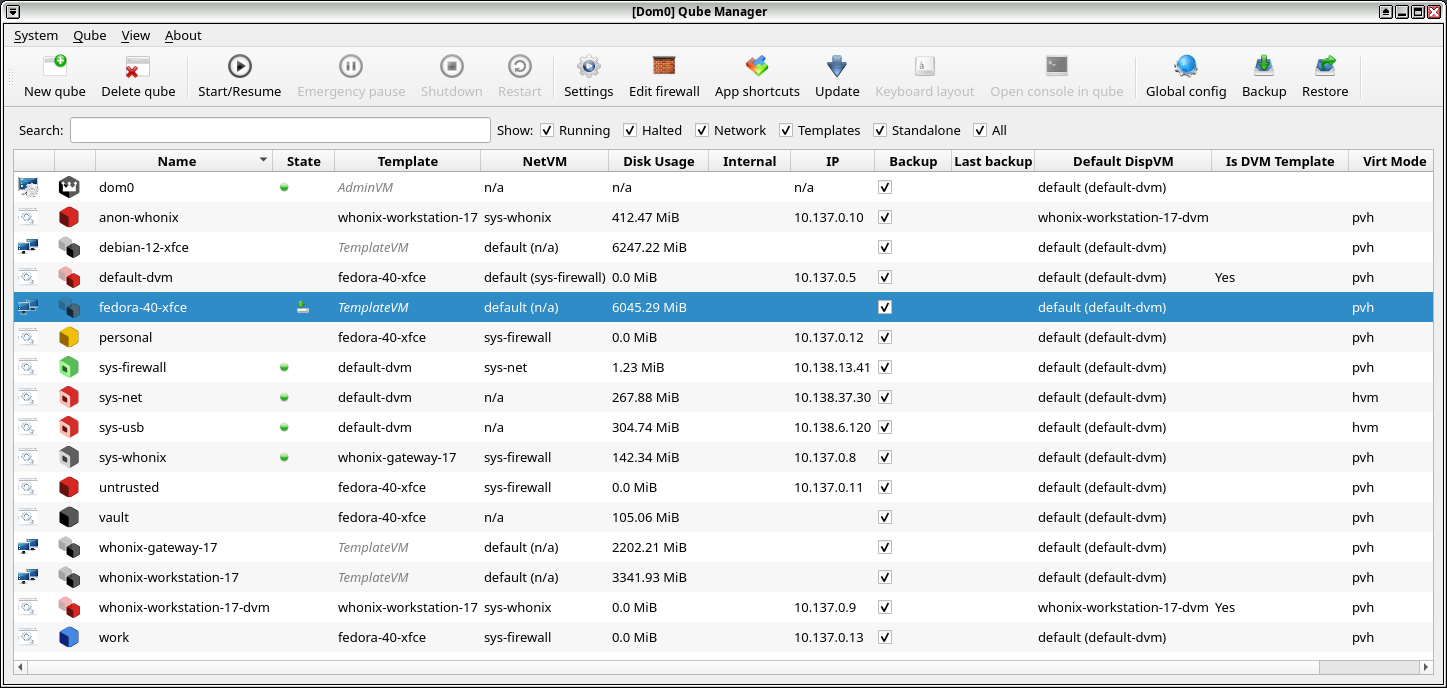

Qube Manager.

Многофункциональный инструмент предназначенный для управления системой.

Позволяет создавать, удалять, запускать, останавливать кубы, редактировать свойства кубов и системы в целом, просматривать логи и т.п. Функции доступны из меню, панели быстрого доступа и контекстного меню, открывающегося по нажатию правой клавиши мыши на выделенном кубе. Одной из важных функций доступных из этого менеджера является возможность менять свойства куба. Выделяем куб, нажимаем кнопку Settings.

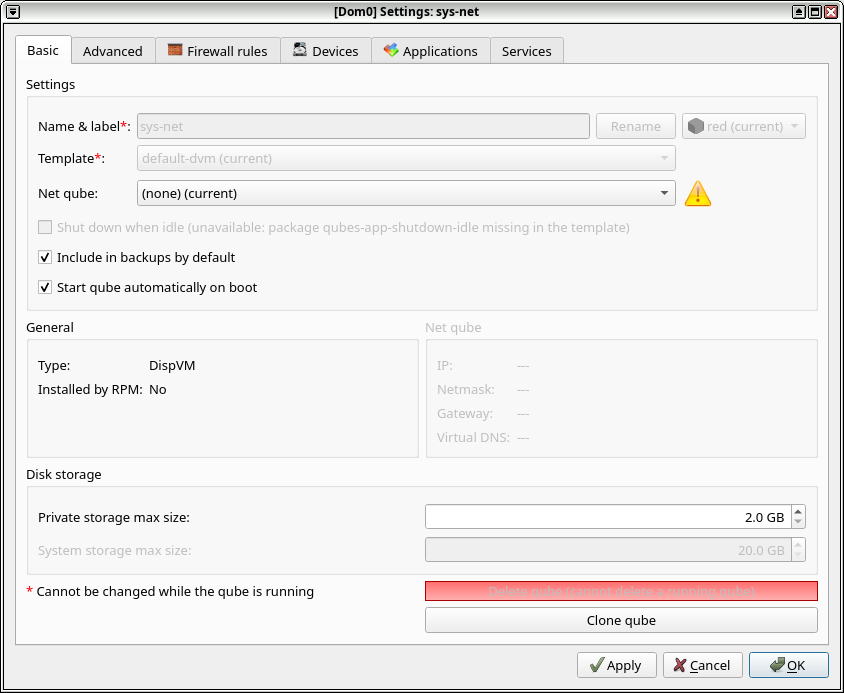

Настройки свойств куба.

Basic

Settings.

Name & label *: Имя и цвет куба.

Template *: Шаблон куба

Net qube: Куб подключения к сети.

🗷 Shut down when idle (unavailable: qubes-add-shutdown missing in the template): Завершение работы во время простоя. Автоматическое завершение не одноразовых AppVM после закрытия всех приложений в ней. Для использования необходимо установить в шаблоне пакет sudo dnf install qubes-app-shutdown-idle и настроить время завершения AppVM в файле usr/lib/python3.12/site-packages/qubesidle/idleness_monitor.py параметр TIMEOUT_SECONDS = 15 * 60 (15 минут)

🗹 Include in backup by default: По умолчанию добавлять содержимое куба в резервную копию при её создании.

🗹 Start qube automatically on boot: Запускать куб автоматически при загрузке системы.

General

Type: Тип куба. DispVM, TemplateVM, AppVM, StandaloneVM

Installed by RPM: no (Установлен из RPM)

Net qube: Информация о сети

IP: IP адрес

Netmask: Маска подсети

Gateway: Шлюз по умолчанию

Virtual DNS: Виртуальный DNS.

Disk storage: Дисковое хранилище

Private storage max size: Максимальный размер частного хранилища (/home)

System storage max size: Максимальный размер системного хранилища

*Cannot be changed while the qube is running: Параметр не может быть изменен во время работы куба

Clone qube: Создать копию куба.

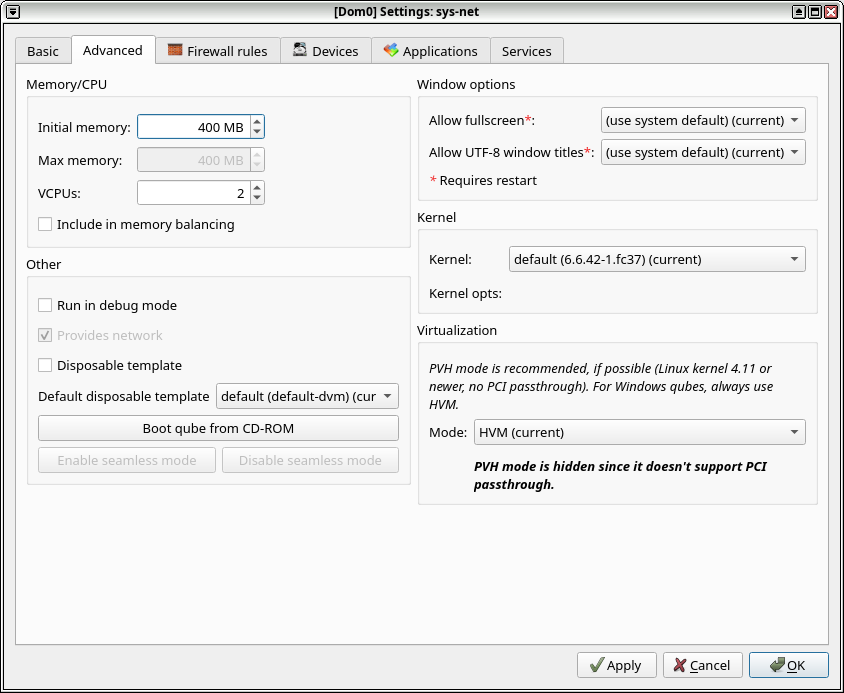

Advanced

Memory/CPU

Initial memory: Размер начальной памяти.

Max memory: Размер максимальной памяти.

VCPUs: Количество ядер виртуальных CPU.

🗷 Include in memory balancing: Включение в балансировки памяти.

Window option

Allow fullscreen *: Разрешить полноэкранный режим.

Allow UTF-8 window titles *: Разрешить кодировку UTF-8 в заголовках окон.

*Requires restart: Требуется перезапуск куба.

Kernel

Kernel: default (6.6.42-1.ас37)(current)🭭 Выбор ядра Linux.

Kernel opts: Опции ядра.

Virtualization

Mode: Тип используемой виртуализации.

Other

🗷 Run in debug mode: Запуск в режиме отладки.

🗹 Provides network: Обеспечивать доступ к сети другим кубам.

🗷 Disposable template: Одноразовый шаблон.

Default disposable template default (default-dvm)(current)🭭: Выбор одноразового шаблона.

Boot qube from CD-ROM: Загрузка с устройства CD-ROM или образа .iso.

Enable seamless mode Disable seamless mode: Включить\выключить бесшовный режим (Для шаблона Windows).

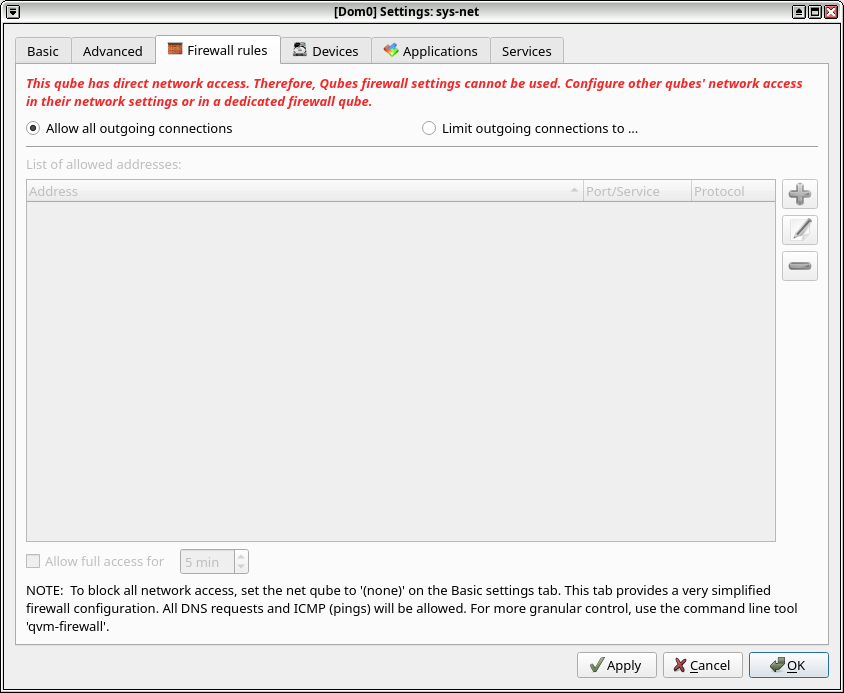

Firewall rules

Настройка правил Firewall.

🗹 Allow all outgoing connections: Разрешить все исходящие подключения

🗷 Limit outgoing connections to…: Ограничить исходящие подключения до…

🞧 New Address

Address: IP, подсеть, имя удалёного хоста хоста

🗹 TCP 🗷 UDP 🗷 Any: Выбор протокола подключения.

Port/Service: Удалённый порт/Сервис.

Правила для DNS и ICMP должны быть заданы в qwm-firewall в Dom0 (См. qvm-firewall qube-name list)

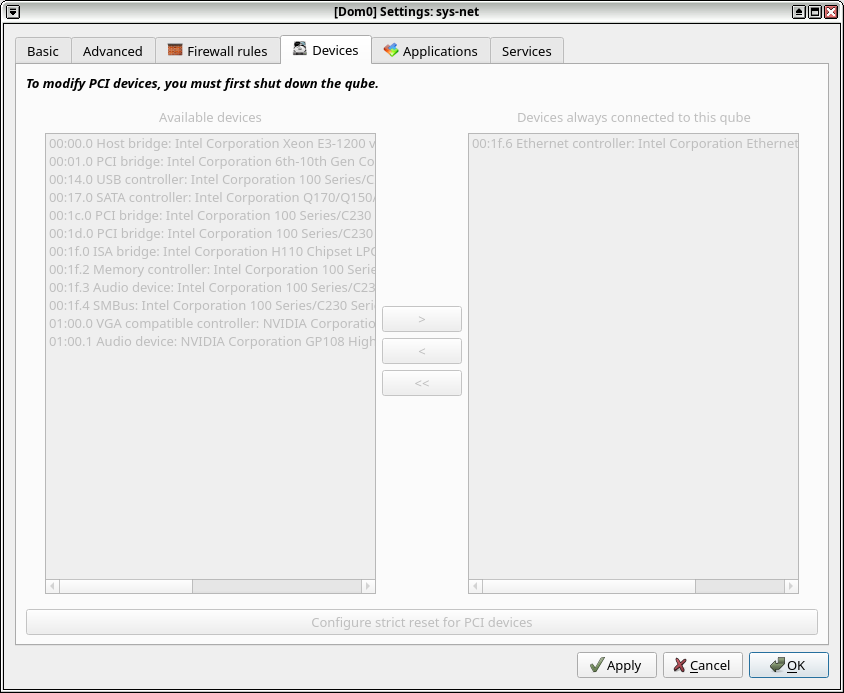

Devices

Управление доступом к устройствам PCI. Чтобы изменить устройства PCI, необходимо сначала выключить куб.

Available devices: Доступные устройства.

Devices always connected to this qube: Устройства, всегда подключенные к этому кубу.

Configure strict reset for PCI devices: Настройка строгого сброса для устройств PCI.

Используется в случае получения ошибки Unable to reset PCI device

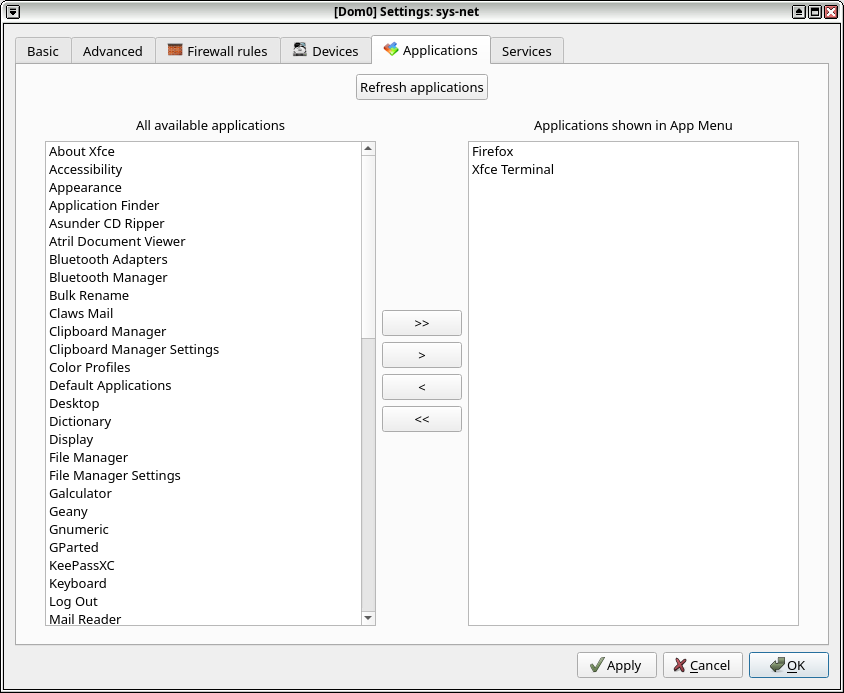

Application

Добавление установленых приложений в меню запуска куба.

Refresh Application: Обновление списка приложений.

All available application: Список всех доступных приложений.

Application shown in App Menu: Приложения отображаемые в меню запуска.

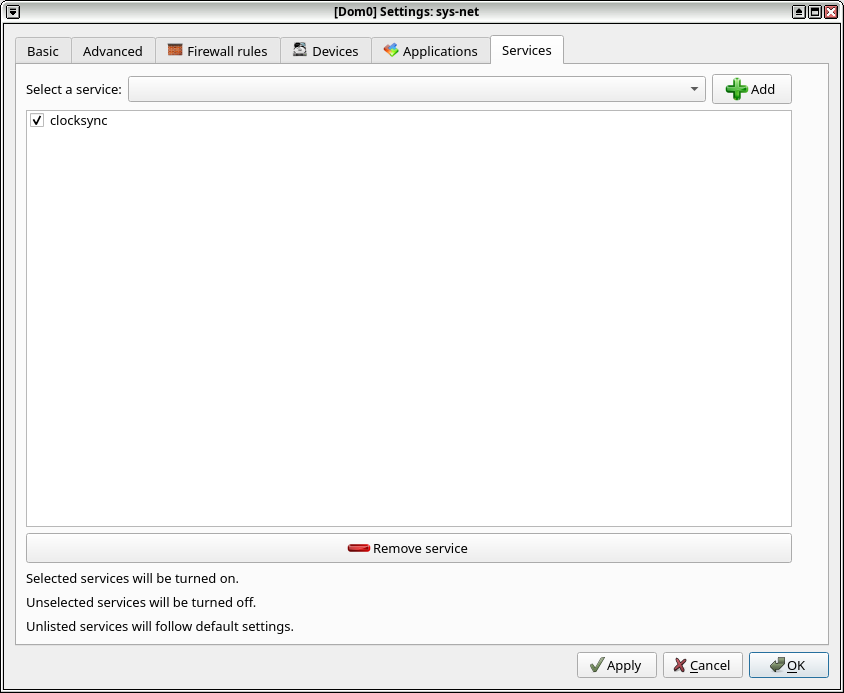

Services

Управление службами Qubes OS. Графический интерфейс для qvm-service. Для запуска службы в кубе выбираем службу из списка и нажимаем кнопку 🞧 Add.

Инструменты управления системой в трее.

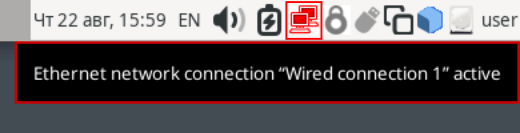

Network connection

Стандартный графический интерфейс конфигурации и установки сетевого соединения. Запускается из куба sys-net. В контектсном меню вызываемом по нажатию правой кнопки мыши можно задать настройки сетевого подключения. Если в вашей локальной сети работает dhcpd, то настройки получются автоматически.

sys-whonix

Стандартный графический интерфейс Whonix для конфигурации и установки соединения с tor, просмотра логов и перезапуска программы синхронизации времени sdwdate. Запускается из куба sys-whonix. Если настраиваете подключение к tor через WebTunnel, графический интерфейс перестаёт работать. Отображается только иконка в трее.

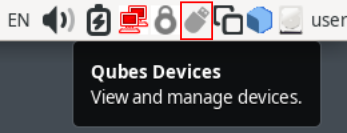

Qubes Devices

Инструмент для управления USB устройствами. Позволяет подключать, USB устройства к определённм кубам. Для доступа к файлам на USB накопителе необходимо подключить USB накопитель, нажать на иконку Qubes Devices, выбрать п. меню Attach to new disposable qube, в которм выбрать шаблон одноразового куба default-dvm. После чего дождаться запуска одноразовго куба с именем dispXXXX. После запуска куба необходимо открыть в нём файловый менеджер. Через Qubes Domains или запустив из меню запуска приложений приложение Thunar File Manager в этом кубе. В правой части запущенного файлового менеджера будет доступен подключенный USB-накопитель. Необходимо самонтировать его, нажав на его иконку левой клавишей мыши. В основном окне файлового менеджера вы увидете структуру каталогов подключеного USB-накопителя. Выберите нужный файл или каталог и нажмите на нём правую клавишу мыши. В появившемся контекстном неню выбирете пп. Copy to other qube или Move to other Qube для копирования или перемещения файла или каталога в другой куб. В появившемся окне выберите целевой куб, и нажмите ok. Дождитесь запуска выбранного куба, откройте в нём файловый менеджер. Скопированные или перемещённые файлы или каталоги находятся в каталоге /home/user/QubesIncoming/dispХХХ/ целевого куба. В файловом менеджере одноразового куба dispХХХ отмонтируйте USB-накопитель, нажав на иконку ⏏, в Qubes Devices в контекстном меню подключенного USB-накопителя выберите пункт ⏏ Detach and shutdown dispXXX. После завершения работы одноразового куба отключите накопитель.

Копирование файлов из Dom0.

Откройте терминал Dom0. Меню запуска приложений ⇒ 🞿 ⇒ Other ⇒ Терминал Xfce. Ведите команду [user@dom0 ~]$ qvm-copy-to-vm целевой_куб /путь/до/файла/или_каталога.

Global Clipboard

Инструмент управления межкубовым буфером обмена. Выделите текст в одном кубе скопируйте текст в буфер обмена куба нажмите <Ctrl>+<C>. Скопируйте текст в межкубовый буфер обмена нажмите <Ctrl>+<Shift>+<C>. Сделайте активным целевое окно другого куба. Вставьте текст из межкубовый буфер обмена в буфер обмена целевого куба нажмите <Ctrl>+<Shift>+<V>. Вставьте текст из буфера обмена куба в документ, нажмите <Ctrl>+<V>. Для копирования текста из\в Dom0 используйте пункт меню Global Clipboard Copy Dom0 clipboard.

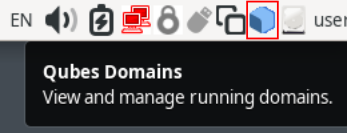

Qubes Domains

Инструмент для быстрого доступа к основным функциям управления кубами. Для каждого запущеного куба (кроме Dom0) доступны:

Open File Manager: Открыть файловый менеджер.

Run Terminal: Запустить терминал.

Settings: Свойства куба.

Emergency pause: Приостановить работу куба.

Shutdown: Завершить работу куба.

Restart: Перезапустить куб.

Так же доступен пункт Open Qube Manager для бустрого запуска Qube Manager.

Qubes Disk Space Monitor

Показывает общий занятый и доступный объём дискового пространства накопителя.

Установка приложений.

Для автономных StandaloneVM кубов производится в самом кубе. Для кубов AppVM установка приложений на постоянной основе производится в родительском кубе-шаблоне TemplateVM. Установленные приложения доступны после перезапуска TemplateVM и дочерних AppVM. Установка приложений непосредстенно в AppVM приведёт к тому что после перезапуска куба приложение не будет установлено. Т.е. такая установка является одноразовой. Установка приложений производится стандартным пакетным менеджером того дистрибутива Linux на котоом основан TemplateVM. Для debian-12-xfce, whonix-gateway-12 и whonix-workstation-12 это apt

user@debian-12-xfce:~$ sudo apt update && sudo apt upgrade

user@debian-12-xfce:~$ sudo apt install mc

user@debian-12-xfce:~$ sudo apt autoremove

user@debian-12-xfce:~$ sudo apt autoclean

для fedora-40-xfce это dnf.

[user@fedora-40-xfce ~]$ sudo dnf check-update

[user@fedora-40-xfce ~]$ sudo dnf upgrade

[user@fedora-40-xfce ~]$ sudo dnf install mc

[user@fedora-40-xfce ~]$ sudo dnf clean dbcache