Tails это портативная операционная система для анонимного доступа в интернет. Основана на дистрибутиве Linux Debian. Представляет собой не изменяемый загрузочный образ для записи на съёмный накопитель USB или DVD. После загрузки работает в оперативной памяти компьютера ни как не взаимодействуя с внутренним накопителем и не сохраняя данных после перезагрузки. Для сохранения данных возможно создание шифрованного раздела на том же USB накопителе на котором записан загрузочный образ. Поддерживает монтирование томов VeraCrypt. Анонимный доступ в интернет реализован с помощью Tor. Все соединения с удалёнными IP в интернете в обход Tor запрещены с помощью iptables. Операционная система довольно проста в настройке и использовании так как менять можно только данные сохраняемые в шифрованном разделе, сам же образ операционной системы меняется только при обновлении версии.

Установка Tails.

Для установки Tails вам понадобится USB накопитель минимальным объёмом 8 Gb. Накопитель большего объёма рекомендую использовать только если он вам действительно необходим. Перенести всю операционную систему вместе с шифрованным разделом на накопитель большего объёма, если вам не хватит 8 Gb очень просто. Тщательно отнеситесь в выбору качественного накопителя, особенно большого объёма. Довольно часто встречаются подделки, реальный объём которых значительно менее заявленного. Сам накопитель может быть MicroSD, флешка или SSD подключаемый через USB. Наиболее просто физически уничтожить MicroSD. SSD используйте только если вам действительно необходим такой большой объём данных. Для использования MicroSD вам вероятнее всего потребуется адаптер MicroSD USB так как загружаться со встроенного Card Reader может далеко не каждый ноутбук, или такого слота может вообще не быть.

Для установки Tails необходимо открыть ссылку

https://mirrors.edge.kernel.org/tails/stable/

и скачать образ операционной системы и его подпись. На данный момент это файлы tails-amd64-6.4.img и tails-amd64-6.4.img.sig

Так же необходимо скачать открытый PGP ключ разработчиков, для проверки подписи. https://tails.net/tails-signing.key

…из Windows.

Простой способ online проверки подписи скачанного образа операционной системы. Открываете страницу https://tails.net/install/windows/index.ru.html находите п. 2/8

2/8 Verify your download

Verify your download to make sure that it is safe and was not corrupted during download.

Нажимаете кнопку «Select your download to verify…» и выбираете скачанный образ tails-amd64-6.4.img. Если проверка завершилась удачно

🗹 Проверка завершилась удачно! (tails-amd64-6.4.img)

то можно переходить к процессу записи образа на USB накопитель.

Не все дистрибутивы ПО можно проверить таким способом. Более сложный но универсальный способ проверки подписей с помощью прогарммы PGP. По ссылке https://files.gpg4win.org/ скачиваем файлы

gpg4win-X.X.X.exe

gpg4win-X.X.X.exe.sig

Скачиваем открытый ключ разработчиков gpg4win

https://gnupg.org/signature_key.html

https://gnupg.org/signature_key.asc

Проверять подписи дистрибутивов програмного обеспечения необходимо до их установки, но в Windows нет встроенной PGP. Можно проверить в Android с помощью программы OpenKeychain. Исходя из того что используется только Windows устанавливаем gpg4win-X.X.X.exe Стандартный установщик для Windows, нажимаем кнопку «Далее», все параметры по умолчанию. Запускаем программу Kleopatra. Нажимаем кнопку «Импорт». Импортируем ключи signature_key.asc и tails-signing.key Нажимаем кнопку «Расшифровать и проверить» выбираем файл gpg4win-X.X.X.exe (файл gpg4win-X.X.X.exe.sig должен лежать в том же каталоге). Получаем сообщение:

Файл «gpg4win-4.3.1.exe» проверен с помощью «gpg4win-4.3.1.exe.sig»: Не удалось проверить подпись.

Подпись создана понедельник, 11 марта 2024 г. 16:29:43 MSK

Сертификат, использованный при создании подписи:

Werner Koch (dist signing 2020) (5288 97B8 2640 3ADA)

Использованный ключ не заверен вами или другим доверенным лицом.

Не удалось проверить подпись, потому что не был задан уровень доверия импортированному ключу, но он известен, значит подпись верна.

Аналогичным образом проверяем подпись файла tails-amd64-6.4.img Получаем сообщение:

Файл «tails-amd64-6.4.img» проверен с помощью «tails-amd64-6.4.img.sig»: Не удалось проверить подпись.

Подпись создана 17 июня 2024 г. 19:11:32

Сертификат, использованный при создании подписи:

Tails developers (offline long-term identity key) tails@boum.org (DBB8 02B2 58AC D84F)

Использованный ключ не заверен вами или другим доверенным лицом.

Аналогично. Выходим из программы Kleopatra. !<

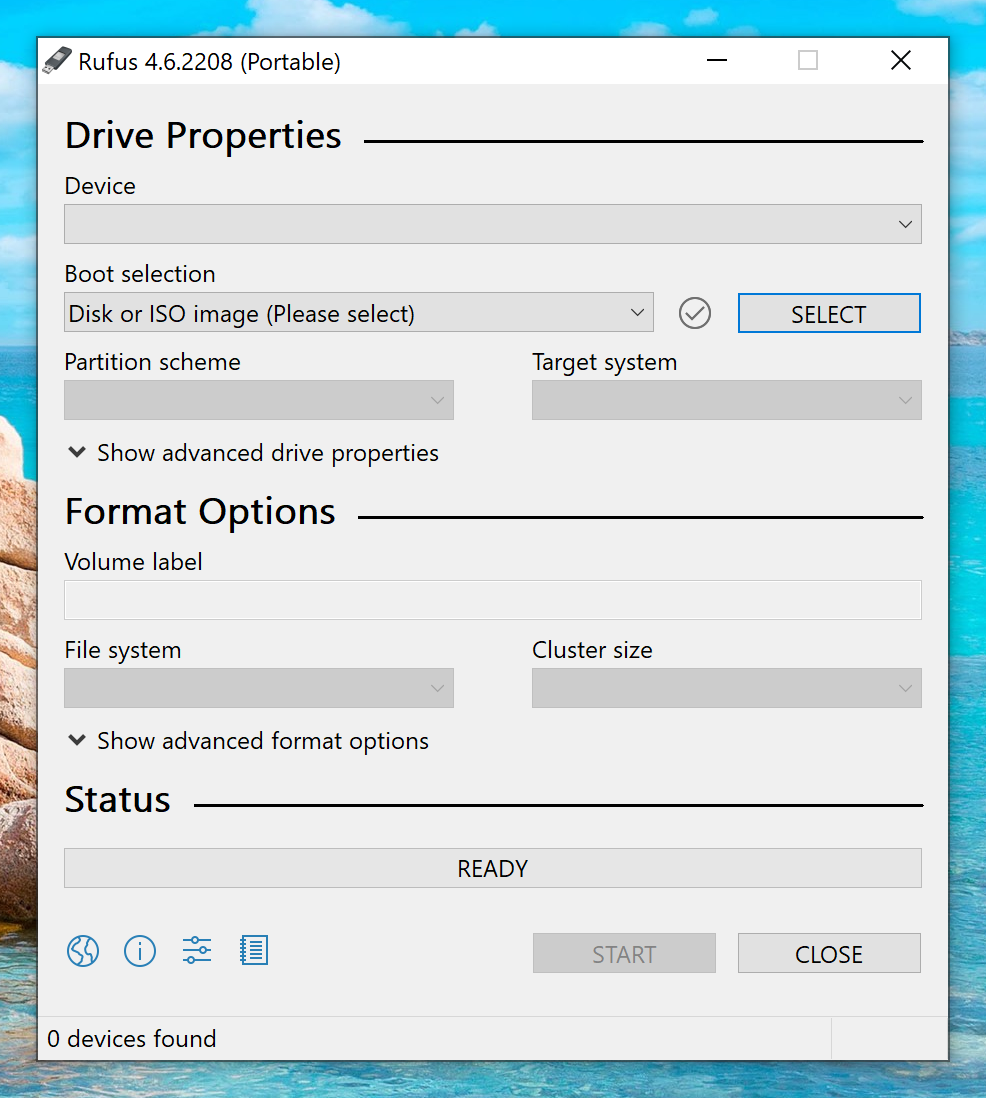

● Загрузите Rufus.

Rufus — это бесплатное программное обеспечение, которое разработчики Tails рекомендуют для установки Tails из Windows.

- Откройте ссылку, чтобы скачать Rufus.

Сохраните загрузку в обычной папке «Загрузки», а не на USB-накопителе.

🌧 Разработчики перестали рекомендовать balenaEtcher для установки Tails из Windows в 2025 году, потому что balenaEtcher делится конфиденциальной информацией с компанией Balena, которая позволяет определить, кто устанавливает Tails.

● Установка Tails с помощью Rufus.

- Откройте папку с загруженным Rufus.

В предупреждении системы безопасности подтвердите, что вы хотите открыть Rufus.

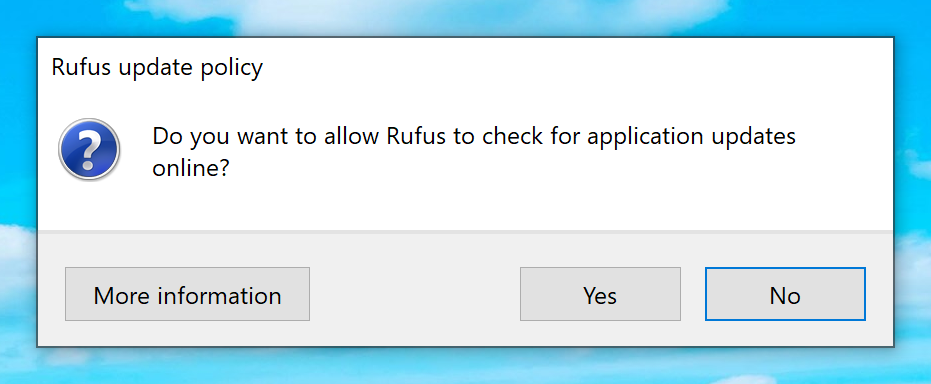

- В диалоговом окне обновления политики нажмите кнопку

Нет.

Rufus запустится.

- Подключите USB-накопитель, на который вы хотите установить Tails.

⚠ Все данные на этом USB-накопителе будут потеряны.

Подождите несколько секунд, пока Rufus обнаружит ваш USB-накопитель.

- Выберите USB-накопитель в меню «Устройство».

Если ваш USB-накопитель не отображается в меню «Устройство», убедитесь, что вы сохранили Rufus в обычной папке «Загрузки», а не на самом USB-накопителе.

- Нажмите кнопку «Выбрать».

Выберите образ USB, который вы загрузили ранее.

📝 Убедитесь, что образ USB называется tails-amd64-X.XX.img и имеет расширение файла .img. Если изображение имеет расширение файла .iso, это неправильное образ.

- Нажмите кнопку

Начать.

Введите свой пароль, если его попросят. Установка занимает несколько минут.

- Закройте Rufus.

Отлично! Вы установили Tails на свой USB-накопитель.

…из другого Linux.

Импортируем tails-signing.key

gpg --import /путь/до/tails-signing.key

Проверяем подпись.

gpg --verify /путь/до/tails-amd64-6.4.img.sig

Определяем имя USB накопителя с помощью команды lsblk. Сравнивам её вывод до и после присоединения накопителя.

Вставляем USB накопитель. Записываем образ.

dd if=/путь/до/tails-amd64-6.4.img of=/dev/sdb bs=1M status=progress conv=fsync

Где sdb ― имя накопителя, определённого в предыдущем пункте.

Tails установлена.

Загружаемся в Tails.

Перезагружаем компьютер. В процессе загрузки заходим в BIOS\UEFI, меняем приоритет загрузочных устройств, выставляем первым загрузочным устройством USB, USB HDD и т.п. зависит от конкретного производителя и модели материнской платы. Проверяем системное время. Выставляем время UTC по Гринвичу, вместо локального для вашего часового пояса.

Если на компьютере предполагается иногда пользоваться Windows, то в Windows создаём в текстовом редакторе файл time.reg с содержанием

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\TimeZoneInformation]

"RealTimeIsUniversal"=dword:00000001

и импортируем его в реестр. По умолчанию Windows считает время в BIOS\UEFI вашего компьютерра локальным временем вашего часового пояса, а Linux универсальным временем.

Сохраняем изменения. Ожидаем загрузки системы.

Настройка Tails.

На появившемся экране приветствия выставляем

Language & Region ― Русский

Включаем настройку создания Persistent Storge, если вы планируете его создавать.

В Additional Settings задаём:

🗹 Пароль Администратора. (Default off)

Остальные настройки можно оставить без изменений.

🗹 Анонимизация MAC адреса. Менять MAC адрес при каждой перезагрузке. (Default on)

🗷 Offline режим. Работа без сети. (Default off)

🗷 Небезопасный браузер. Возможность подключаться к удалённым IP в интернете на прямую, в обход Tor. (Default off)

🗷 Интернет-соединение. Устаревшая настройка, оставшаяся от старых версий Tails. (Default off)

Нажимаем Start Tails.

После запуска системы вы увидите окно создания Persistent Storge в котором необходимо задать длинный сложенный пароль на шифрованный раздел. Дождитесь окончания создания шифрованного раздела. После его создания появится меню конфигурации его свойств. /live/persistence/TailsData_unlocked/persistence.conf

● Персональные данные

🗹 Папка постоянного хранилища. Создаёт папку для хранения данных. По умолчанию указывает на /live/persistence/TailsData_unlocked/Persistent

● Настройки системы.

🗹 Экран приветствия. Сохраняет настройки вводимые на экране приветствия. /live/persistence/TailsData_unlocked/greeter-settings

🗷 Принтеры. /live/persistence/TailsData_unlocked/cups-configuration

● Сеть.

🗹 Сетевые подключения. Пароли от Wi-Fi, настроки проводного соединения. /live/persistence/TailsData_unlocked/nm-system-connections

🗹 Мост Tor. /live/persistence/TailsData_unlocked/tca

● Приложения.

🗹 Закладки Tor-broeser. /live/persistence/TailsData_unlocked/bookmarks

🗹 Bbncoin-кошелёк Electrum. /live/persistence/TailsData_unlocked/electrum

🗷 Почтовый клиент Thunderbird. /live/persistence/TailsData_unlocked/thunderbird

🗹 GnuPG. Ключи OpenPGP. /live/persistence/TailsData_unlocked/gnupg

🗹 Интернет мессенджер Pidgin. /live/persistence/TailsData_unlocked/pidgin

🗹 Ключи SSH. /live/persistence/TailsData_unlocked/openssh-client

● Расширенные настройки.

🗹 Дополнительные программы. /live/persistence/TailsData_unlocked/apt /live/persistence/TailsData_unlocked/live-additional-software.conf

🗹 Dotfiles. Создавать символическую ссылку для каждого файла из каталога /live/persistence/TailsData_unlocked/dotfiles в домашний каталог пользователя /home/amnesia

Это был графический конфигуратор для Persistent Storge, но изменение его свойств возможно и с помощью редактирования конфигурационного файла /live/persistence/TailsData_unlocked/persistence.conf

/etc/NetworkManager/system-connections source=nm-system-connections #Монтировать каталог /live/persistence/TailsData_unlocked/nm-system-connections в точку монтирования /etc/NetworkManager/system-connections

/home/amnesia source=dotfiles,link #Создавать символическую ссылку для каждого файла из каталога /live/persistence/TailsData_unlocked/dotfiles в домашний каталог пользователя /home/amnesia

Аналогичным образом можно при необходимости добавить свои собственные каталоги.

Подключаемся к сети, выбираем точку доступа Wi-Fi, вводим пароль, или устанавливаем проводное соединение LAN. Запускаем Приложения ⇒ Утилиты ⇒ Терминал. Вводим

amnesia@amnesia:~$ ip addr

Контролируем получение интерфейсом локального IP.

Если в вашей сети доступ к интернету осуществляется через прокси сервер запускаем Приложения ⇒ Системные ⇒ Настройки ⇒ Сеть ⇒ Сетевой прокси. Вводим IP:PORT и указываем протокол работающего в вашей локальной сети прокси сервера.

После установки соедиенения с лолкальной сетью и получения IP будет запущен помощник подключения к Tor. Выбираете пункт

🗹 Скрывать факт подключения к Tor от локальной сети.

🗹 Использовать мост который уже знаком вам.

Вводите мост obfs4, полученный одним из порекомендованных Tor Project способом.

Сайт https://bridges.torproject.org/ в настоящее время заблокирован. Для получения мостов нужно либо зайти по этому адресу с какого-то другого устройства или операционной системы. К примеру через VPN. Или получить мосты написав письмо на bridges@torproject.org, используя Gmail или Riseup, или отправив сообщение боту @GetBridgesBot в Telegram. Нажав на 'Start' или написав /start или /bridges в чате. После получения рабочего моста и подключения к tor из Tails нужно регулярно заходить на сайт https://bridges.torproject.org/ получать мосты и сохранять их. Таким образом через некоторое время у вас наберётся достаточная база рабочих мостов.

И нажимаете кнопку «Подключиться к Tor».

Если вы правильно настроили время UTC в BIOS\UEFI, мост рабочий и не заблокирован провайдером, то будет установлено соединение с Tor сетью через указанный мост.

Если в помощнике подключения к Tor выбрать пункт

🗹 Автоматически подключаться к Tor.

🗹 Настроить мост Tor.

То в процессе подключения к Tor будет выполнена автоматическая коррекция времени в BIOS\UEFI с локального на UTC. Подключаясь таким образом можно не менять поведение Windows при работе со временем, и не корректировать его вручную в BIOS\UEFI. Но если вы будете использовать на этом компьютере какие-то другие Live системы кроме Tails или установите Linux второй системой на внутренний накопитель, то время в них будет не правильным.

В качестве графической оболочки Tails использует широко распространённый для UNIX-подобных систем Desktop environment Gnome. Его конфигуратор запускается Приложения ⇒ Системные ⇒ Настройки. Остановлюсь только на важных настройках.

● Wi-Fi.

🗷 Wi-Fi.

Если вы подключены к интернету по проводному соединению LAN, и не планируете использовать Wi-Fi сеть то отключите адаптер, включите

🗹 Авиарежим.

● Конфиденциальность.

Проверьте отключены ли

🗷 Сервисы местоположения.

🗷 Камера.

🗷 Микрофон.

● Звук.

Заглушите

🗷 Системная громкость.

🗷 Уровни громкости. Системные звуки.

🗷 Вход. Громкость.

Установка дополнительных пакетов.

Вводим в терминале:

amnesia@amnesia:~$ sudo apt update

[sudo] пароль для amnesia:

Вводим пароль администратора, заданный на экране приветствия, дожидаемся скачивания индексных файлов репозиториев. Если вывод завершился так:

Получено **,* MB за *мин **с (*** kB/s)

Чтение списков пакетов… Готово

Построение дерева зависимостей… Готово

Чтение информации о состоянии… Готово

Может быть обновлено ** пакетов. Запустите «apt list --upgradable» для их показа.

значит файлы индексов благополучно скачаны\обновлены, находятся в /live/persistence/TailsData_unlocked/apt/lists

⚠ Не стоит делать в Tails apt upgrade. Пакеты установленные вами дополнительно система сама периодически обновляет при загрузке. Пакеты входящие в состав самой системы находятся в образе LiveUSB, их обновления, установленные вами с помощью apt upgrade будут удалены при следующей перезагрузке.

Для примера установим и настроим файловый менеджер с псевдографическим интерфейсом Midnight Commander. Ищем название пакета в индексных файлах, пакетной базе.

amnesia@amnesia:~$ apt search Midnight Commander

Смотрим вывод

mc/stable,now 3:4.8.29-2 amd64

Midnight Commander - a powerful file manager

Следовательно пакет называется mc. Устанавливаем пакет.

amnesia@amnesia:~$ sudo apt install mc

[sudo] пароль для amnesia:

Чтение списков пакетов… Готово

Построение дерева зависимостей… Готово

Чтение информации о состоянии… Готово

Будут установлены следующие дополнительные пакеты:

mc-data

Предлагаемые пакеты:

arj catdvi | texlive-binaries dbview djvulibre-bin epub-utils gv imagemagick libaspell-dev links | w3m | lynx odt2txt

python python-boto python-tz wimtools zip

Рекомендуемые пакеты:

unzip

Следующие НОВЫЕ пакеты будут установлены:

mc mc-data

Обновлено 0 пакетов, установлено 2 новых пакетов, для удаления отмечено 0 пакетов, и 88 пакетов не обновлено.

Необходимо скачать 1 868 kB архивов.

После данной операции объём занятого дискового пространства возрастёт на 7 889 kB.

Хотите продолжить? [Д/н]

Пакетный менеджер проинформирует о том какие зависимые пакеты будут установлены, какой объём данных необходимо будет загрузить из репозитория и сколько места займут распакованные пакеты на файловой системе после их установки. Вводим y, дожидаемся скачивания и установки пакета. После установки пакета появится графическое окно, где будет предложен выбор. Установить пакет и его зависимости только для текущей загрузки системы, или же устанавливать каждую загрузку. Если вы не успели сделать выбор, то по умолчанию пакет будет установлен только для текущей загрузки. Если вам нужен другой вариант, то это легко исправить. Добавьте в файл /live/persistence/TailsData_unlocked/live-additional-software.conf имя установленного пакета.

amnesia@amnesia:~$ sudo nano /live/persistence/TailsData_unlocked/live-additional-software.conf

И сохраните файл. <Ctrl>+<X> <y>

Но это новая установка, и первый установленный пакет, так что придётся этот файл создать и выдать ему нужные права.

amnesia@amnesia:~$ sudo touch /live/persistence/TailsData_unlocked/live-additional-software.conf

amnesia@amnesia:~$ sudo chown tails-persistent-storage:tails-persistent-storage /live/persistence/TailsData_unlocked/live-additional-software.conf

amnesia@amnesia:~$ sudo chmod 644 /live/persistence/TailsData_unlocked/live-additional-software.conf

amnesia@amnesia:~$ sudo echo "mc" >> /live/persistence/TailsData_unlocked/live-additional-software.conf

Запускаем установленный Midnight Commander

amnesia@amnesia:~$ mc

и видим знакомый интерфейс. Немного настроим эту программу под себя. Нажимаем <F9> курсорными клавишами ⇐⇒ выбираем пункт меню «Настройки» Нажимаем <Enter>. В выпадающем меню выбираем курсорными клавишами ⇑⇓ пункт «Оформление». Выбираем другой скин. Нажимаем <Далее>. Сохраняем настройки.

<F9> «Оформление» «Сохранить настройки» получаем вывод «Параметры сожранены в ~/.config/mc». Но этот каталог находится не в Persistent Storge а в оперативной памяти и будет удалён при следующей перезагрузке. Не все прогарммы уведомляют пользователя где и какие файлы они создают. По этому запускаем программу с подменой переменной окружения, задающей домашний каталог пользователя. В качестве домашнего каталога для mc используем любой пустой каталог в /home/amnesia

amnesia@amnesia:~$ env HOME=/home/amnesia/Documents mc

Производим настройки программы повторно, осматриваем наш тестовый «домашний каталог».

amnesia@amnesia:~$ ls -aR /home/amnesia/Documents/

/home/amnesia/Documents/:

. .. .cache .config .local

/home/amnesia/Documents/.cache:

. .. mc

/home/amnesia/Documents/.cache/mc:

. ..

/home/amnesia/Documents/.config:

. .. mc

/home/amnesia/Documents/.config/mc:

. .. ini panels.ini

/home/amnesia/Documents/.local:

. .. share

/home/amnesia/Documents/.local/share:

. .. mc

/home/amnesia/Documents/.local/share/mc:

. .. history

Каталог /home/amnesia/Documents/.cache/mc пуст и явно нем не пригодится. Удалем его

amnesia@amnesia:~$ rm -r ~/Documents/.cache

Оcтсльное переносим в каталог Dotfiles

amnesia@amnesia:~$ mv ~/Documents/.* /live/persistence/TailsData_unlocked/dotfiles/

При следующей перезагрузке в домашнем каталоге пользователя amnesia будут созданы символические ссылки на эти файлы, настройки Midnight Commander, и их изменения начнут сохраняться при перезагрузке.

Таким образом можно сохранять настройки многих программ, но к сожалению не все. Для сохранения части настроек DE Gnome выполните его настройку и после этого перенесите в Dotfiles файл /home/amnesia/.config/dconf/user

Автозапуск пользовательских скриптов при загрузке системы.

Создаём файл /live/persistence/TailsData_unlocked/dotfiles/.config/autostart/start.desktop и помещаем туда текст

[Desktop Entry]

Name=StartScript

Type=Application

Exec=/home/amnesia/Persistent/start.sh

Terminal=false

Создаём файл /home/amnesia/Persistent/start.sh и выдаём ему права на исполнение.

amnesia@amnesia:~$ chmod 700 /home/amnesia/Persistent/start.sh

Помещаем в него команды, которые необходимо исполнять от имени пользователя amnesia при старте системы. К примеру:

#!/bin/sh -- Указываем командный интерпретатор для выполнения скрипта.

sleep 30 -- Пауза для установки пакетов системой.

gsettings set org.gnome.desktop.interface gtk-theme 'Adwaita-dark' -- Включение тёмной темы

gsettings set org.gnome.desktop.input-sources sources "[('xkb', 'us'), ('xkb', 'ru')]" -- Удаляем все лишние раскладки

gsettings set org.gnome.desktop.wm.keybindings switch-input-source "['<Shift>Alt_L']" -- Устанавливае переключение раскладки по <Shift>+<Лев._Alt>

wpctl set-mute @DEFAULT_AUDIO_SINK@ 1 -- Глушим звук

wpctl set-mute @DEFAULT_AUDIO_SOURCE@ 1 -- Глушим микрофон

(Комментарии после -- помещать в скрипт не нужно)

Автозапуск скрипта от имени администратора.

[Desktop Entry]

Name=StartScript

Type=Application

Exec=/home/amnesia/Persistent/start_root.sh

Terminal=false

/home/amnesia/Persistent/start_root.sh

amnesia@amnesia:~$ sudo chown amnesia:amnesia /home/amnesia/Persistent/start_root.sh

amnesia@amnesia:~$ sudo chmod 700 /home/amnesia/Persistent/start_root.sh

#!/bin/sh -- Указываем командный интерпретатор для выполнения скрипта.

sleep 30 -- Пауза для установки пакетов системой.

echo "Пароль_Администратора" | sudo -S timedatectl set-timezone Europe/Moscow -- Задаём часовой пояс

Подключение дополнительных репозиториев и установка пакетов из них.

Если нужных вам пакетов нет в стандартных репозиториях установленых в Tails то возникает необходимость подключения дополнительных репозиториев и установка пакетов из них. К примеру установим браузер Librewolf. На сайте разработчиков есть инструкция по подключению их репозитория и установке браузера для дистрибутивов на очнове Debian, но нам не подойдёт т.к. Tails это LiveUSB система. Подлючать репозиторий придётся иначе.

Скачиваем pgp ключ которым подписан репозиторий.

amnesia@amnesia:~$ wget https://deb.librewolf.net/keyring.gpg

Конвертируем его с помощью GnuPG в текстовый формат.

amnesia@amnesia:~$ gpg --enarmor keyring.gpg

Создаём каталог в котором будем хранить ключи подписей дополнительных репозиториев.

amnesia@amnesia:~$ sudo mkdir /live/persistence/TailsData_unlocked/trusted.gpg.d

Перемещаем в этот каталог сконвертированный ключ подписи репозитория librewolf.

amnesia@amnesia:~$ sudo mv keyring.gpg.asc /live/persistence/TailsData_unlocked/trusted.gpg.d/librewolf.gpg.asc

Устанавливаем нужные права на этот файл.

amnesia@amnesia:~$ sudo chown root:root /live/persistence/TailsData_unlocked/trusted.gpg.d/librewolf.gpg.asc

Приводим упомянутый выше скрипт start_root.sh к такому виду

amnesia@amnesia:~$ nano ~/Persistent/start_root.sh

#!/bin/sh

echo "Пароль_Администратора" | sudo -S cp /live/persistence/TailsData_unlocked/trusted.gpg.d/librewolf.gpg.asc /etc/apt/trusted.gpg.d/librewolf.gpg.asc

sleep 30

echo "Пароль_Администратора" | sudo -S timedatectl set-timezone Europe/Moscow

Это необходимо по той причине что если мы просто скопируем ключ в каталог /etc/apt/trusted.gpg.d/ то он удалится при перезагрузке, если смонтируем в эту точку монтирования другой каталог то остальные ключи, которые там находятся не будут доступны, а с ключом по символической ссылке apt не будет работать.

Создаём каталог для хранения фойлов дополнительных репозиториев.

amnesia@amnesia:~$ sudo mkdir /live/persistence/TailsData_unlocked/sources.list.d

Создаём в нём файл репозитория librewolf

amnesia@amnesia:~$ sudo nano /live/persistence/TailsData_unlocked/sources.list.d/librewolf.list

с таким текстом:

deb tor+https://deb.librewolf.net/ bookworm main

Добавлем в конфигурационный файл Persistent Storge

amnesia@amnesia:~$ sudo nano /live/persistence/TailsData_unlocked/persistence.conf

создание символических ссылок из этога каталога в каталог etc/apt/sources.list.d

etc/apt/sources.list.d source=sources.list.d,link

Перезагружаемся.

amnesia@amnesia:~$ sudo reboot

После перезагрузки проверяем наличие файла ключа подписи /etc/apt/trusted.gpg.d/librewolf.gpg.asc и символической ссылки репозитория etc/apt/sources.list.d/librewolf.list

Обновляем базу пакетов репозиториев

amnesia@amnesia:~$ sudo apt update

Ищем пакет из добавленного репозитория

amnesia@amnesia:~$ apt search librewolf

Сортировка… Готово

Полнотекстовый поиск… Готово

librewolf/bookworm 127.0.2-1-2 all

The Librewolf Browser

Устанавливаем Librewolf Browser.

amnesia@amnesia:~$ sudo apt install librewolf -y

Перезагружаемся ещё раз контролируем процесс автоматической установки Librewolf Browser после перезагрузки.

amnesia@amnesia:~$ sudo reboot

Даже если всё сконфигурировано правильно, возможно появление ошибок. Это связано с тем что скрипт установки пакетов наxинает работать раньше, чем наш скрипт копирующий ключ подписи репозитория. Из появляющегося уведомления открываете файл журнала и обновляя его отслеживаете процесс устновки. Если всё сконфигурировано правильно он закончится успешной установкой Librewolf Browser и остальных пакетов.

Резервное копирование.

USB накопитель это довольно не надёжное средство хранения данных. Возможен внезапный выход из строя и утрата ценой информации. По этой причине необходимо сделать и периодически обновлять резервную копию системы и информации в Persistent Storge.

С помощью

amnesia@amnesia:~$ sudo blkid

определяем шифрованный LUKS раздел Persistent Storge. В выводе команды будет написано TYPE="crypto_LUKS" PARTLABEL="TailsData" Допустим /dev/sdb2 это искомый раздел. Убеждаемся в этом с помощью команды

amnesia@amnesia:~$ sudo cryptsetup luksDump /dev/sdb2

Делаем резервную копию заголовка раздела.

amnesia@amnesia:~$ sudo cryptsetup luksHeaderBackup /dev/sdb2 --header-backup-file /home/amnesia/Persistent/luks.bin

В случае повреждения заголовка LUKS раздела его можно будет восстановить командой

amnesia@amnesia:~$ sudo cryptsetup luksHeaderRestore /dev/sdb2 --header-backup-file /home/amnesia/Persistent/luks.bin

Берём USB накопитель №2. Вставляем в другой USB разъём компьютера, запускаем Приложения ⇒ Системные ⇒ Клолнировщик Tails и устанавливаем на USB накопитель №2 копию системы. Загружаемся с USB накопителя №2 и создаём Persistent Storge. Загружаемся с основной системы, вставляем USB накопитель №2 открываем Места ⇒ Компьютер ⇒ Зашифрованный том *GB, вводим пароль от Persistent Storge с USB накопителя №2. Запускаем Приложения ⇒ Системные ⇒ Дублировать постоянное хранилище. Делаем резервную копию информации из Persistent Storge дожидаемся окончания копирования вынимаем USB накопитель №2. Загружаемся с USB накопителя №2 делаем резервную копию заголовка LUKS (называем файл luks_2.bin) и переносим вручную резервную копию заголовка LUKS USB накопителя №2 в основную систему.

Регулярно обновляем резервную копию системы, к примеру раз в неделю или по необходимости. Обновлять резервные копии заголовков LUKS необходимо в случае смены пароля.

Порядок обновления системы.

После загрузки и подключения к Tor система автоматически проверяет обновление. Инициировать этот процесс вручную можно с помощью команды

amnesia@amnesia:~$ tails-upgrade-frontend-wrapper

Не спешите его скачивать. Перед установкой обновления обновите резервную копию ― синхронизируйте информацию в Persistent Storge основной системы и резервной копии указанным выше образом. Скачайте и установите обновление на основную систему. После перезагрузки на обновлённой системе убедитесь что всё правильно работает должным образом. И только после этого на обновлённой системе запустите Клолнировщик Tails и обновите систему на резервной копии.

Порядок обновления системы вручную.

Некорые версии Tails нельзя обновить автоматически через скачивание и установку обновлений. В таком случае необходимо синхронизировать информацию в Persistent Storge основной системы и резервной копии, скачать на основную систему установочный образ новой операционной системы с сайта разработчиков и запустив Клолнировщик Tails указать скачанный образ для обновления системы резервной копии. После обновления системы резервной копии необходимо загрузиться с резервной копии и убедиться что всё правильно работает должным образом. И только после этого обновить основную систему другом накопителе с помощью Клолнировщик Tails.

Обновляясь таким образом у вас в любой момени времени будет одна рабочая старая система и вторая обновлённая тестовая. В случае если обновление резервной копии производилось давно, и на вышедшей из строя основной системе имеется важная информация отсутствующая в резервной копии применяйте восстановление заголовка LUKS, предварительно сделав с помощью dd образ накопителя.